MAE恶代集成分析环境的功能特色——MAE免费版发布絮语之二

时间:2025年12月24日

小编说明:MAE样本集成化分析环境免费版,于2025年12月18日开始提供开放下载。安天联合创始人、技术委员会副主任李柏松作为分析环境研发组负责人,写了几篇絮语,包括《恶意代码样本人工分析的价值》、《MAE的特点和价值》、《逆向分析者的心路》等,今日发布《MAE恶意代码集成分析环境的功能特色》。

安天MAE恶意代码集成分析环境客户端免费版才发布几天,就迎来了很多热心使用者。网友们在QQ群(347510083)中讨论反馈,指出当前版本的各种Bug,并对于MAE的分析功能实现、界面设计等问题给我们提建议。虽然部分优秀的功能创意我们还需要慢慢开发, 但在网友们的热情帮助之下,几个对我们开发小组来说比较棘手的界面设计问题,很快得到了解决。至少那些因为临时功能剪裁而调整的界面设计,现在变得不那么丑了。

有位网友对MAE给予了很高的评价,说准备用MAE来代替IDA Pro了。网友的信任和支持让我非常感动,但同时也让我再次思考MAE与这些常见的优秀逆向分析工具的差异。

MAE并非传统意义上的逆向分析工具。无论是其前身Saker,还是今天的MAE,一直都是作为一种在威胁分析中构建集体交互作业能力而存在的,是按照威胁分析流程塑造的标注和流程工具。坦率地讲,安天CERT作为威胁分析的部门,团队的编码能力是不足的,还需要不断提升。我们这个主要精力投入在威胁分析、只能用业余时间开发工具的团队,如果从逆向分析的方式对比,我们无法达到与IDA Pro比肩的功能水准和软件质量。但MAE的定位并不是追赶(遑论取代)IDA Pro,而是向恶意代码样本分析工程师提供一个集成化分析环境,提高恶意代码分析效率,推进特征工程和知识工程的改善,提升恶意代码分析报告水准,将分析人员的经验习惯,固化为可重复、可验证的流程。MAE的“集成化”体现在,虽然它具备了反汇编、HEX查看、伪代码显示等基本分析模块,但分析人员还是可以在MAE环境下集成自己喜欢的各类分析工具(无论是IDA Pro、OllyDbg,还是各类在线的沙箱、威胁情报平台)。当然,分析人员也可以通过编写脚本、插件等方法,将MAE的特色功能集成到其他逆向工具中,但这可能远不如把IDA Pro简单地添加到MAE的外部工具菜单来得方便。MAE不会成为第二个IDA Pro,IDA Pro也很难成为第二个MAE。如果把IDA Pro比喻为逆向工程师的“手术刀”,可以实现对代码的深度剖析,那么MAE就是威胁分析团队的“流水线”席位,它追求的不是深度剖析代码,而是是分析过程的规范、效率和成果的可复用性。

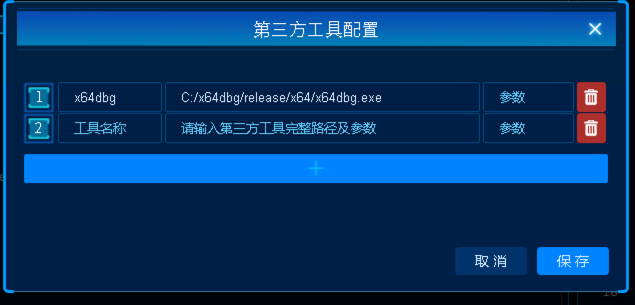

图1 通过MAE外部工具菜单配置第三方动态分析工具

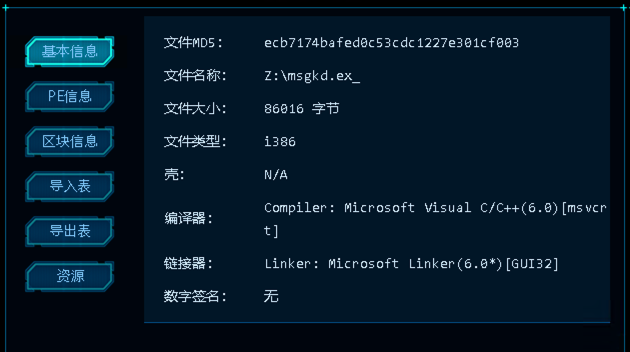

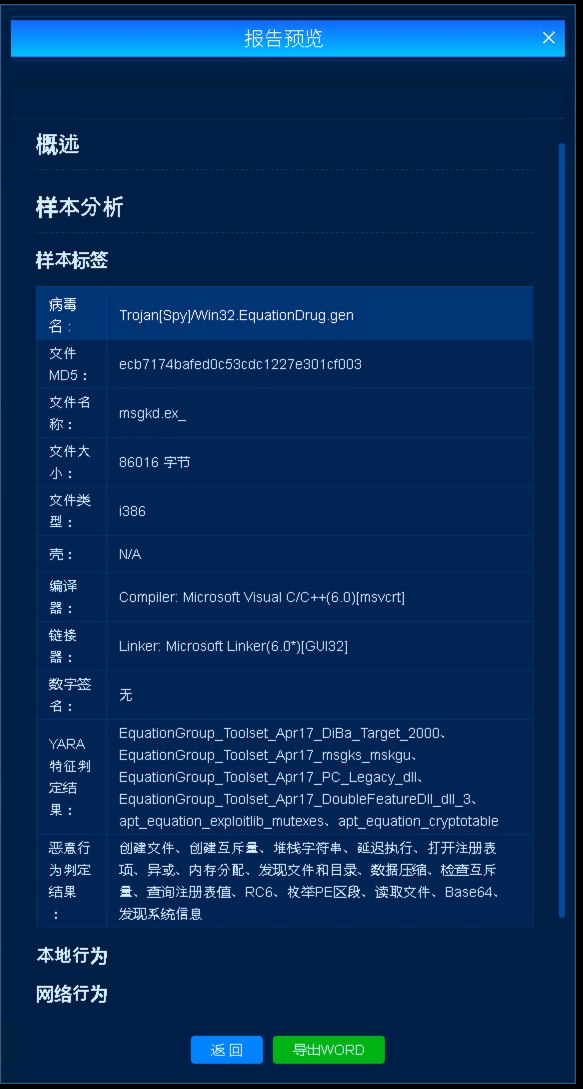

MAE的核心功能是什么呢?是对恶意代码样本信息的全面抽取和对恶意代码特征的快速定位。分析人员通过查看样本基本信息,可以快速获取样本的文件长度、编译语言、加壳和有数字签名等基本情况。对于安天CERT自用版来说,可以直接获取到赛博超脑的动静态分析结果,以及病毒百科知识库、交互式沙箱分析、威胁情报查询等接口。借助赛博超脑的这些后台能力,分析人员可以进一步了解该样本被不同安全厂商的历史检出情况、各种威胁情报和信息情报中是否有相关信息、样本运行时的行为和结果等。本次发布的免费版把对安天赛博超脑的访问接口剪裁掉了,下一版本我们会先恢复对病毒百科的部分API访问,让分析过程伴随知识获取。

图2 通过MAE的样本基本信息标签观察“方程式组织”EquationDrug木马样本

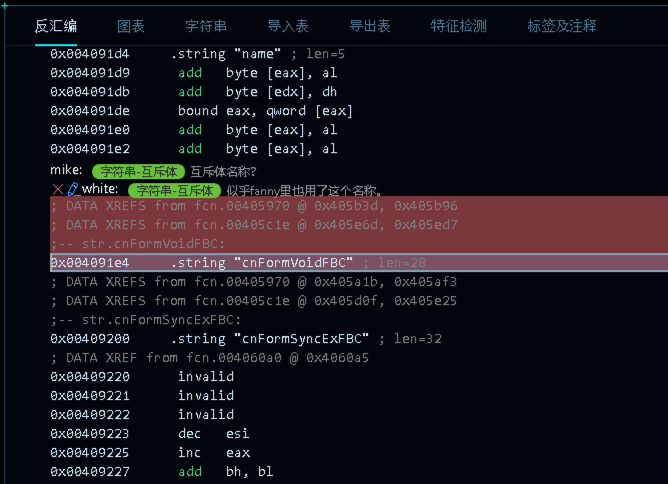

什么是恶意代码特征的快速定位呢?作为高校的企业导师,我每年都有机会接触到来安天CERT威胁分析岗位实习的学生。通过观察同学们在听了分析技能讲解后的初次分析尝试,我看到有的同学会打开动态分析工具(如OllyDbg),一行一行地跟踪指令执行过程,观察内存和各个寄存器的变化。也有的同学则用到了一些技巧,比如利用分析工具的字符串列表功能,猜测分析对象有哪些输出,再快速定位到关键逻辑进行验证。前者点鼠标或按快捷键到手指发酸,但还没找到关键功能,而后者很快就着手分析程序核心功能和写分析报告了。对于一个未知样本,MAE在经历了漫长的自动分析之后(百余K的样本通常需要40秒左右,如果更长的时间还显示“正在分析”,多半是哪里出了问题,如果遇到这种情况请及时到QQ群和论坛告诉我),会在自动化特征判定窗口列出样本的“恶意行为”,从这些标注好的行为入手,分析样本功能会容易很多。需要说明的是,这里的“恶意行为”只能算是“恶意代码常见行为”的简称,因为总体来说,在API功能调用层面,都是对系统和应用的接口调用,不能称之为恶意API,其相对只是在攻击样本中更为高频出现的API或API调用方式。但经过“恶意行为”的标注组合,分析人员就不难初步判断样本的性质,甚至恶意代码的类型、家族。下一步就是要定位到这些“恶意行为”,看看它究竟想做什么,是怎么做的。

图3 MAE对“方程式组织”EquationDrug样本的恶意行为标注结果

此时,找到关心的“恶意行为”,点击红色的偏移地址,MAE就会在反汇编功能区定位到相应的反汇编代码,同时在右侧显示对应的伪代码。MAE的各功能区基本都是联动的,点击一个偏移地址(或手工输入偏移地址),反汇编、伪代码、十六进制等显示区都会进行相应的跳转,分析人员可以从不同视角来理解这段指令。MAE自身只提供静态分析功能,如果需要动态分析样本的行为,可以借助事件配置好的外部分析工具。点击外部分析工具菜单后,当前分析样本的文件名会被传给外部工具,而不是启动外部工具后,再选择打开当前分析样本。这种行云流水般的操作,会给分析人员更好的沉浸感。

图4 MAE对“方程式组织”EquationDrug样本的恶意行为特征定位

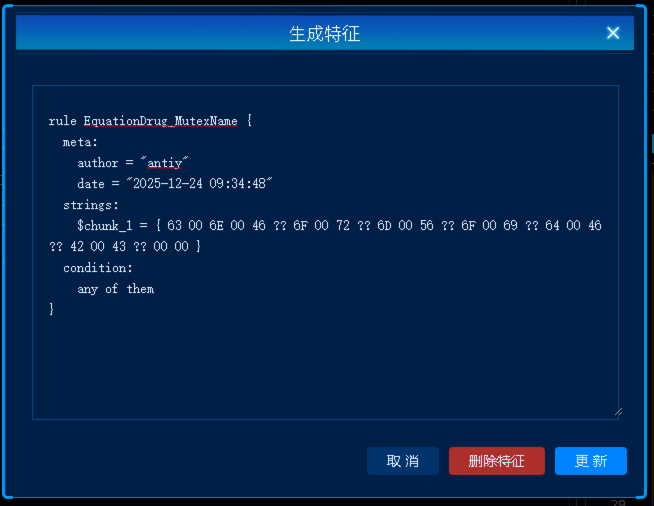

恶意代码特征不是分析人员随便选取的,要保证特征的有效性,并避免特征的误报。特征选取要尽量体现家族特点,力求用最少的特征检出整个恶意代码家族的更多样本,否则特征总数会大规模膨胀;特征串也不能太短,更不能是大段的00或FF,否则会降低匹配算法的效率;最重要的是,一定要避免特征命中正常文件。恶意代码特征的提取,需要分析人员的丰富经验(尽量提取该恶意代码的特色功能或向量),更需要分析平台的自动化验证及其后的测试体系来保障。MAE提取的样本特征以YARA规则的形式保存,可以提取多个特征,再通过设置 YARA的匹配条件,确定规则之间的逻辑关系。

图5 在MAE环境下手工提取恶意代码特征

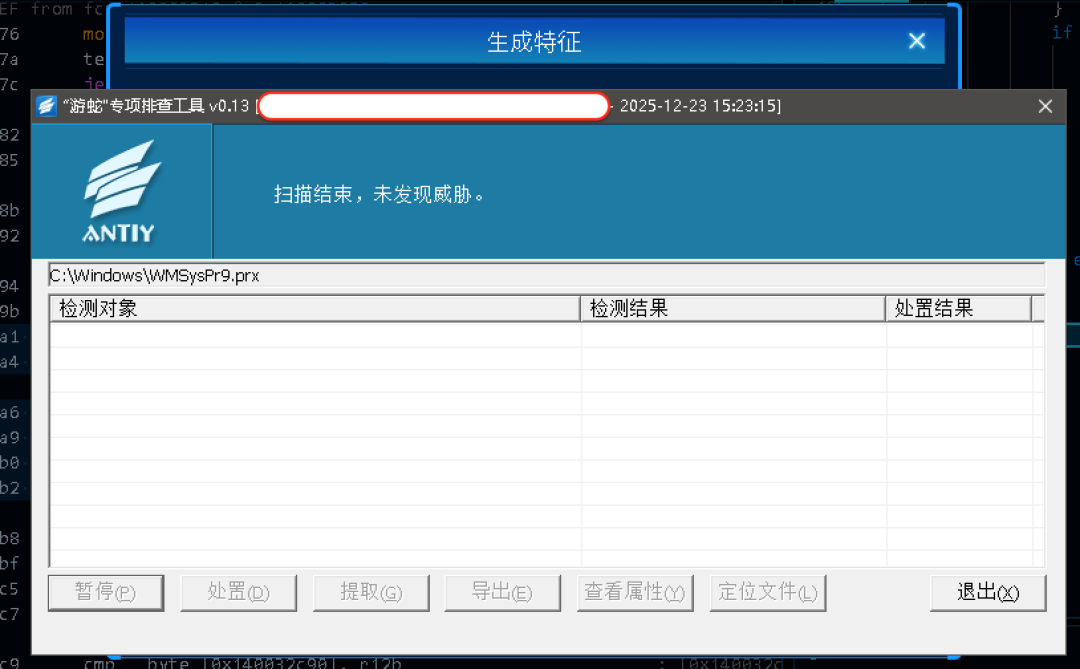

在提取有效特征之后,安天CERT自用版的MAE支持直接生成独立的专杀工具、专项排查工具。用工具把存放样本和正常文件的文件夹扫描一遍,特征质量(包括有效性和速度等)也一目了然了。不过,考虑到专杀工具中带有读写内存、中止内核模块和驱动等底层操作能力,为避免影响到使用者的系统运行,这次我们发布的免费版把生成工具的功能果断剪裁掉了。

图6 使用MAE生成游蛇(银狐)的专项排查工具

网络空间是大国博弈与地缘安全斗争的常态化对抗领域,外方对我国发动的APT(Advanced Persistent Threat,高级持续威胁)攻击,已经成为严重危害我国网络安全的主要威胁,也是安天CERT工程师的重点分析对象。APT攻击作业具有高度定向、持久性,高度隐蔽的特点。而一些黑客组织发起的定向勒索攻击,在其特定攻击阶段,也具有类似的特点。这类攻击行动中的样本,有很多是高度模块化的,每个样本执行部分战术功能。APT组织在针对不同目标攻击中,也会使用不同样本。因此,样本可能不是孤立存在的对象,而是服务于同一攻击作业中不同阶段、不同目的,具有前后关联、配合协作的内在联系。在这种对抗态势下,如果依然以离散的方式去孤立地看待和处置每个威胁事件,分析每个样本,就难免会陷入没有头绪、无从下手的窘境,难以有效分析威胁的前因后果,看不清真正的对手,无法理解真正的危害。

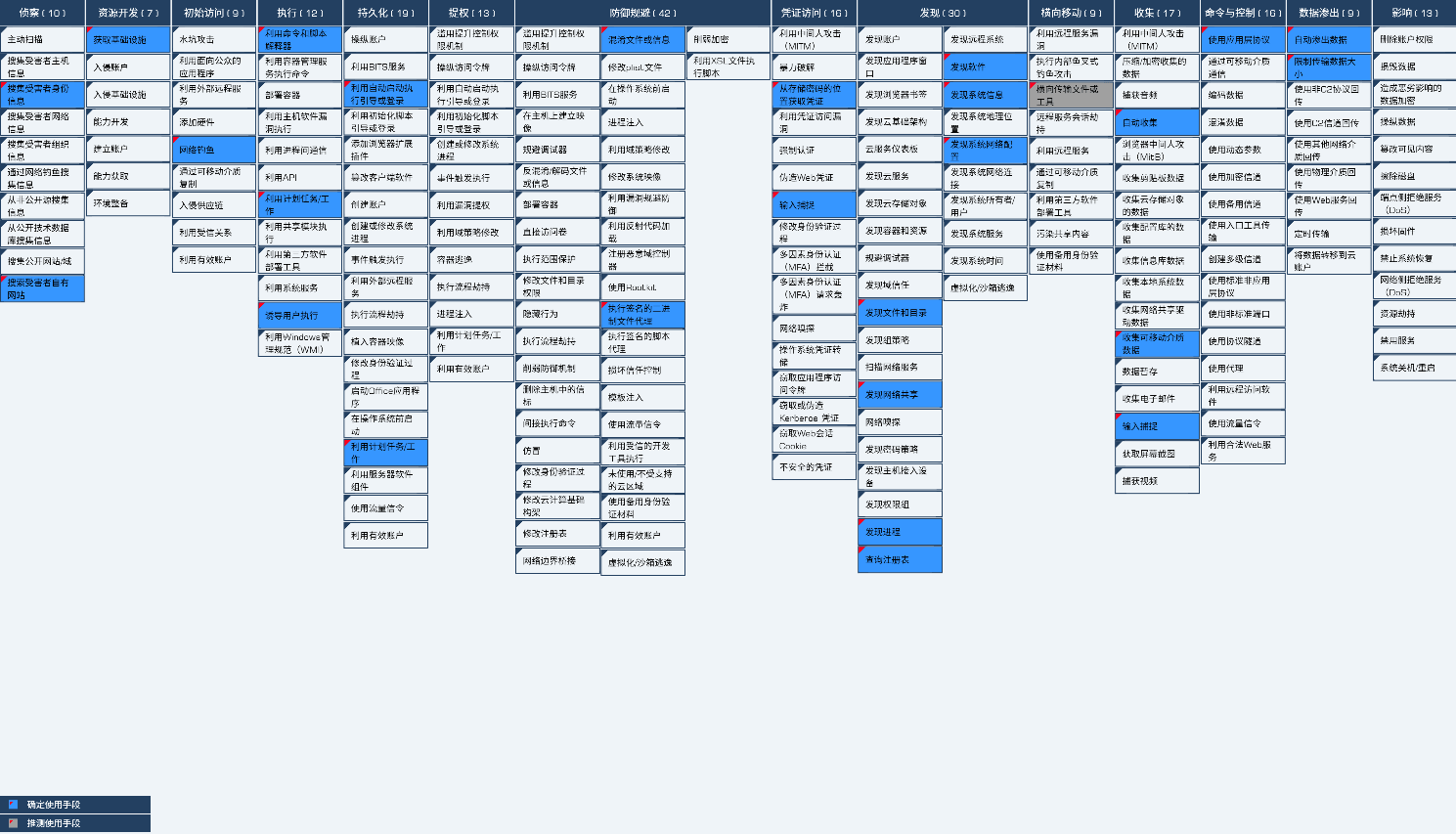

所以,我们不能仅仅要分析样本本身的功能,还需要还原攻击过程。洛克希德-马丁的网空杀伤链框架(Cyber Kill Chain Framework)、ODNI的CCTF框架(Common Cyber Threat Framework,公共网空威胁框架)等,都是以过程视角观测网络攻击的。但在样本分析场景下,杀伤链模型显得过于粗放。对于APT样本的分析,需要一个能充分揭示对手技战术的框架,MITRE的ATT&CK框架(Common Knowledge base of Adversary Tactics and Techniques,对手战术技术公共知识库)是当前最有影响力的具有公共知识性质的威胁框架。多年以来,对于在一起攻击行动中扮演了重要角色的样本,安天CERT都会在分析报告中加入其ATT&CK能力映射图谱,来直观呈现攻击者的技战术,让分析结果不再是孤立的代码逻辑描述。手工标注技战术的工作量相当大,但在MAE里就轻松多了。MAE会根据自动分析判定得出的恶意行为,为样本标注技战术。MAE的内部版还同时支持,基于TCTF框架(Technical Cyber Threat Framework,技术性网空威胁框架)的威胁标注。

图7 MAE根据样本行为进行技战术标注

比如,2022年安天CERT监测到具有南亚某国背景的APT组织“Confucius”针对巴基斯坦政府及军事机构发起了网络攻击。该组织通过伪造政府人员的鱼叉式钓鱼邮件,诱骗目标打开恶意文档,从而植入QuasarRAT等多种木马以窃取敏感信息。该攻击曾引发巴基斯坦国家电信和信息技术安全委员会(NTISB)的高度关注,并多次向公众发布网络威胁预警。在《Confucius:隐藏在CloudFlare下的垂钓者》分析报告尾部就是对Confucius组织木马的技战术标注。

图8 安天CERT分析报告中对Confucius组织木马的技战术标注

样本分析工作基本完成后,按下快捷键(默认是ctrl+9),就可以激活“撰写报告”界面,着手写分析报告了。样本的基本信息会自动添加到报告中,既节省了分析人员的时间,也可以保证安天CERT的每篇报告都有标准化的样本标签。同样,标注好的技战术图谱,也会自动添加到分析报告中。当然由于屏蔽了赛博超脑的链接,其中基于云端自动化生成的内容目前还无法使用。完成报告后,使用MAE将报告导出为Word格式,再进行人工修订完善,就可以发起报告发布评审流程了。顺利的话,当天报告就能上站发布。

图9 MAE的撰写报告功能

以上就是对MAE一些功能特色的介绍,以及分析人员从拿到样本到撰写分析报告的基本过程。因为部分功能在MAE免费版中剪裁掉了,有些分析功能目前闭合性不好,但整体上还是可以显著提升样本分析效率的。MAE免费版被剪裁掉的部分功能(比如团队协作分析功能),将被加入MAE的科研版。在团队协作分析的场景下,多位分析人员分别从自己擅长的领域来分析、标注样本的恶意行为,所有的标注叠加在一起,能够充分展现出样本的特点,同时也可以形成团队的知识沉淀,将个人经验转化为团队可复用的、稳定的组织能力。

图10 分析人员通过MAE协作功能讨论样本关键信息

最后,感谢所有热心网友的支持与反馈,这让我们看到了MAE免费版在社区驱动下不断完善的路径。未来,我们期望通过免费版、科研版等不同形态的MAE,与业内同仁、高校师生一道,将这条分析“流水线”锻造得更加顺畅,更加智能,更有效地应对日益复杂的网空威胁挑战。

让分析,始于样本,而超越样本;让经验,源于个体,而叠加于团队。让每一个分析者不再是一个人战斗,可能这便是MAE恶意代码集成分析环境的核心价值。

本文原载于创意安天论坛MAE版:bbs.antiy.cn/forum.php?mod=viewthread&tid=209434。

MAE下载地址:https://pan.baidu.com/s/1WxKe69i0-6l_VIEA9F2QvA?pwd=8jtf

也欢迎大家通过如下方式与我们联系:

QQ群:347510083

电子邮件:MAE@antiy.cn