202期报告汇总

安天发布《TFlower 勒索软件分析报告》

近日,安天 CERT 在梳理网络安全事 件时发现一个名为 TFlower 的勒索软件。 该勒索软件最早发现于 2019 年 7 月底,针 对企业用户进行勒索,主要通过 RDP 暴力 破解进行传播,并使用 PowerShell Empire 和 PSExec 进行内网横向移动。

TFlower 执行后,会通过控制台窗口 显示加密文件时所执行的操作;连接 C2 发送主机名、状态信息和加密文件数;查 找并结束 outlook.exe 进程,避免文件被该 进程占用而导致不能加密的情况;修改注 册表项以达到开机自启动的目的;不加密 windows 和 sample Music 文 件 夹, 保 证 系统正常运行;删除卷影副本、禁用自动修 复功能、删除本地计算机的备份目录防止 受害者恢复已加密的文件。该勒索软件并 没有追加后缀名而是在文件首段添加了包 含“*tflower”标志的字符串。TFlower 会 在桌面创建一封名为“!_Notice_!.txt”的 勒索信 , 勒索信中包含邮件联系地址等信 息。目前被加密的文件在未得到密钥前暂 时无法解密。

安天提醒广大用户,及时备份重要文 件,且文件备份应与主机隔离;及时安装 更新补丁,避免一切勒索软件利用漏洞感 染计算机;对非可信来源的邮件保持警惕,避免打开附件或点击邮件中的链接;尽量 避免打开社交媒体分享的来源不明的链 接,给信任网站添加书签并通过书签访问; 避免使用弱口令或统一的密码;确保所有 的计算机在使用远程桌面服务时采取 VPN 连接等安全方式,如果业务上无需使用远 程桌面服务,建议将其关闭;可以使用反 病毒软件(如安天智甲)扫描邮件附件, 确认安全后再运行。

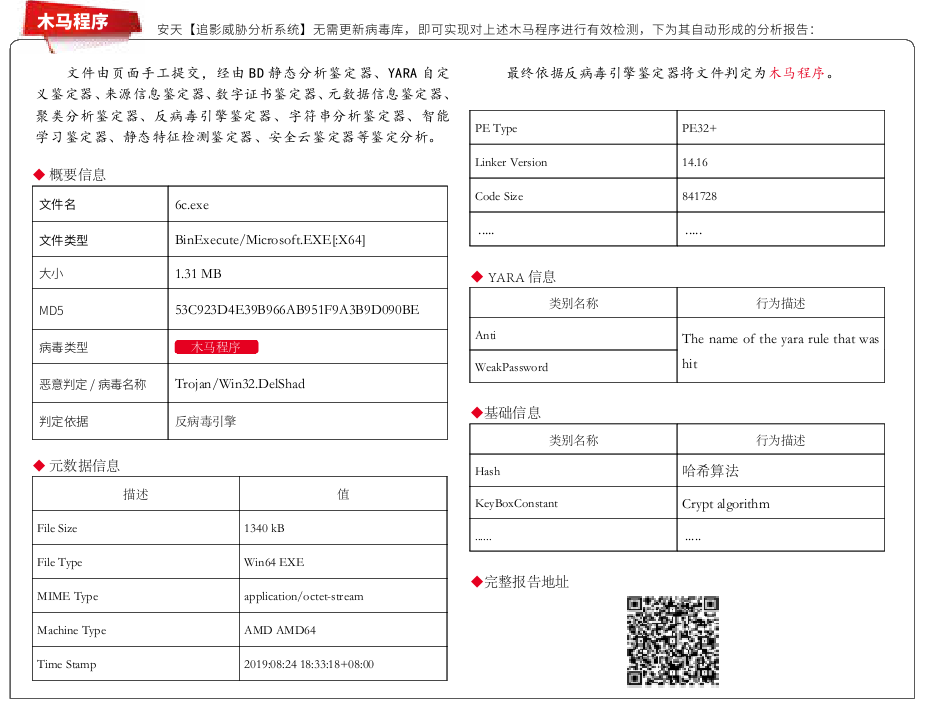

目前,安天追影产品已经实现了对该 类勒索病毒的鉴定;安天智甲已经实现了 对该勒索病毒的查杀。