196期报告汇总

安天发布《Ursnif 银行木马变种分析报告》

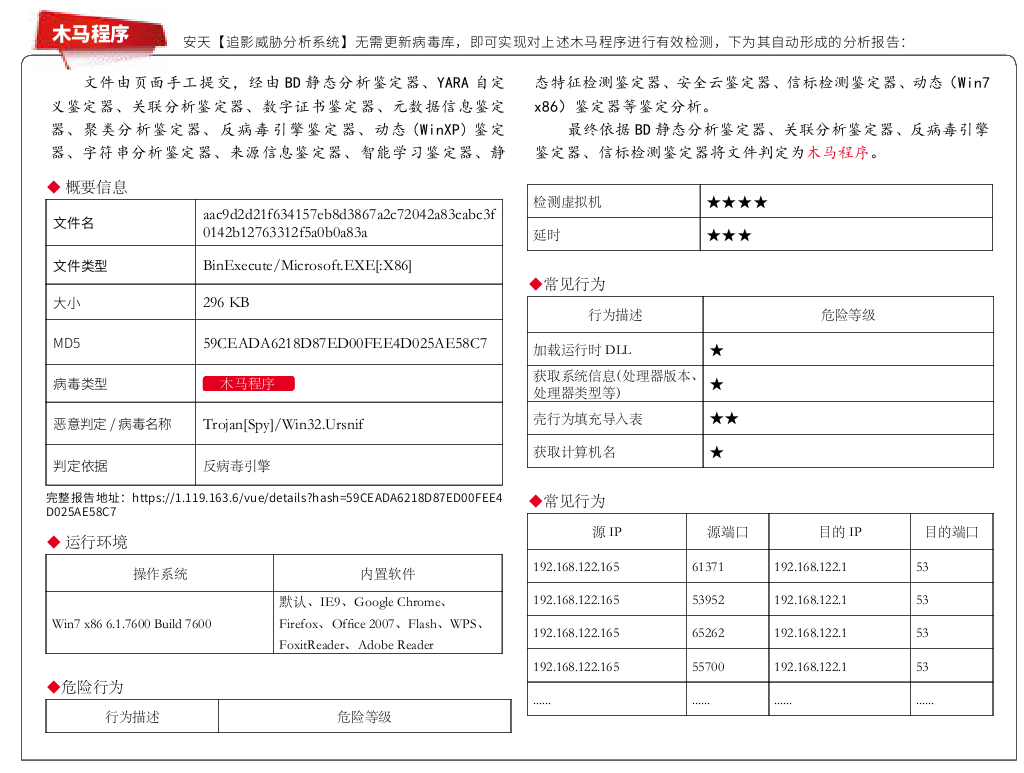

近日,安天 CERT 在梳理网络安全 事件时发现一个名为 Ursnif 的银行木马 变 种 程 序。Ursnif 又 名 Dreambot,Gozi 和 ISFB,多年来一直活跃在境外,此 次 Ursnif 银行木马在国内爆发,主要借 助 Pushdo 钓鱼邮件僵尸网络进行传播。 Pushdo 钓鱼邮件僵尸网络,是由数量庞大 的计算机构成的能够自动对外发送钓鱼邮 件的网络。攻击者将已感染的机器变为垃 圾邮件分销点,以此控制更多的机器。

该钓鱼邮件以伪装成极具诱惑性的 DHL 快递单为诱饵,诱使用户打开附件中 的 Excel 文 档。 该 Excel 文 档 中 包 含 恶 意 宏代码,用户一旦启用宏,钓鱼文档就开始向计算机释放 Ursnif 银行木马和 Pushdo 钓鱼邮件投递器。Ursnif 银行木马执行后, 使用了反调试技术使其难以分析。例如, 该木马隐藏了一些 API 函数,每次调用 这些函数时都会动态解析,因此静态分析 十分困难。并且主模块中的大多数数据都 是加密的,只有在运行时才会解密。在进 行进程分析时,会有非常多的“iexplorer. exe”进程启动和结束,并且发现该进程中 有流量进行传输。主要原因是该木马使用 COM 实例将数据发送到 C&C。用户电脑 中存储的银行账户,浏览器凭证等敏感信 息都将被窃取。

安天 CERT 提醒广大政企客户,要提高网络安全意识,在日常工作中要及时进 行系统更新和漏洞修复,不要随意下载非 正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保所有的计算机在使用远程桌面服 务时避免使用弱密码,如果业务上无需使 用远程桌面服务,建议将其关闭。

目前,安天追影产品已经实现了对该 类木马的鉴定;安天智甲已经实现了对该 木马的查杀。