163期报告汇总

安天发布《DorkBot 僵尸网络样本分析报告》

近日,安天 CERT(安全研究与应 急处理中心)在梳理网络安全事件时发现 一种名为 Dorkbot 的僵尸网络开始活跃。 Dorkbot 僵尸网络最早在 2011 年 4 月被首 次发现,其使用的攻击手段包括后门植入、 密码窃取和其他恶意行为。Dorkbot 的传 播途径也非常广泛,包括 USB 设备、IM 客户端、社交网络、电子邮件及隐蔽式下 载。Dorkbot 的主要攻击目标是盗取用户 凭证以及各种能够识别个人身份的信息。 它同时还能够在受害者的 PC 上,通过控 制服务器安装更多的恶意程序。

DorkBot 恶 意 软 件 被 打 包 在 一 个 dropper 中, 其 中 payload 被 嵌 入 到 一 个 RC4 加 密 的 blob 里。 该 blob 可 以 在 二 进制编码的资源部分中找到,并且使用Base64 编 码。dropper 先 对 Base64 编 码 的 payload 进行解码,然后对其进行后续 解密,最后的结果由一段用于 PE 加载的 shellcode 和恶意软件原始二进制文件组 成。在解密之后,控制权被移交给位于原 始二进制文件中的 shellcode,然后将其进 行装载并执行入口处代码。 Payload 拥有 检验参数、拷贝自身、反虚拟机、终止自 启动进程、APC 注入等功能,同时它会 对文件修改进行监控,一个线程会不断计 算 %appdata% 下复制的恶意二进制文件的 CRC32,并将其与原始文件的 CRC32 进 行比较。一旦发生变化,复制文件会被删 除,将其重写为原始文件的内容。

安天 CERT 提醒广大政企客户,要提 高网络安全意识,在日常工作中要及时进行系统更新和漏洞修复,不要随意下载非 正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保没有任何计算机运行直接连接到 Internet 的远程桌面服务,而是将运行远程 桌面的计算机放在 VPN 之后,只有使用 VPN 才能访问它们。同时也要做好文件的 备份,以防止勒索软件加密重要文件后无 法恢复。

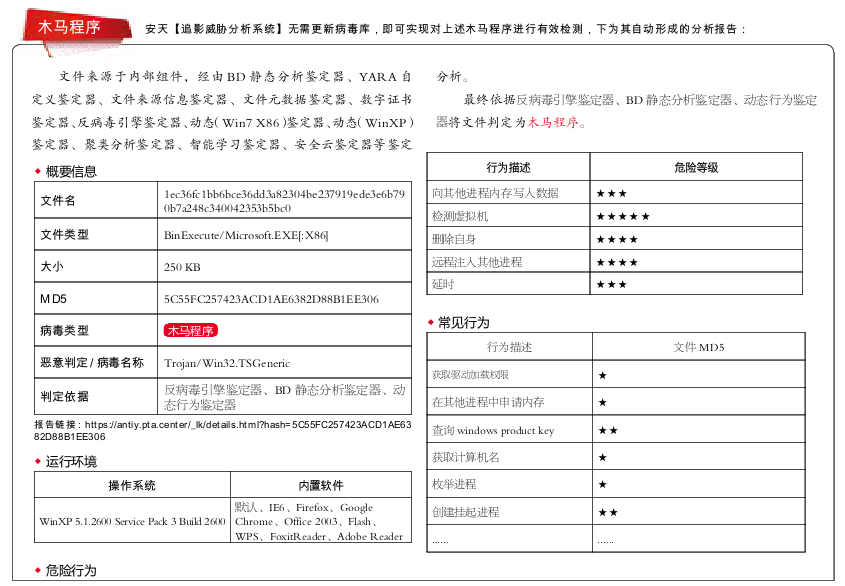

目前,安天追影产品已经实现了对该 类恶意代码的检出。