安天网络行为检测能力升级通告(20251228)

时间:2025年12月28日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 安天网络行为检测能力概述

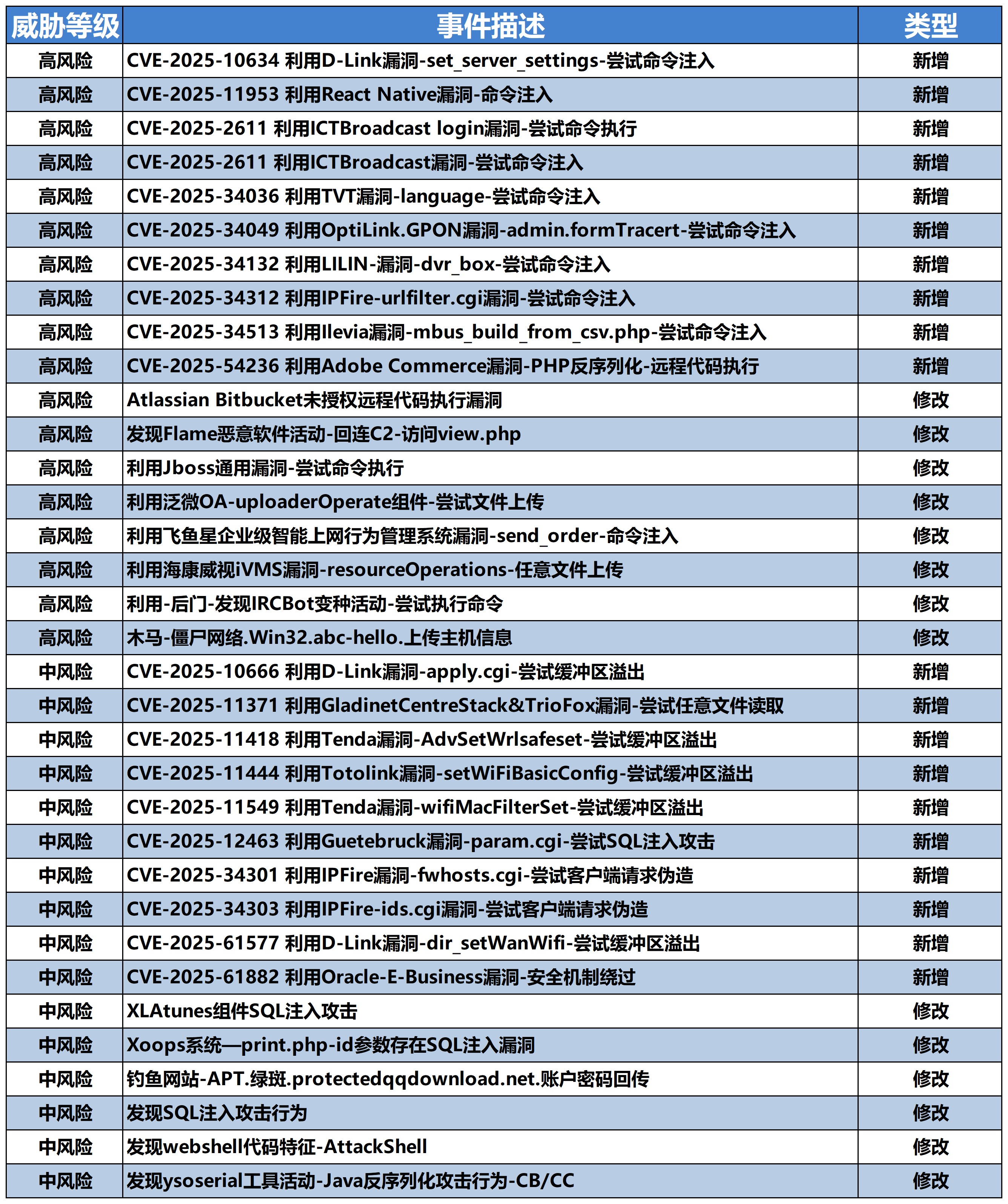

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则201条,本期升级改进检测规则46条,网络攻击行为特征涉及漏洞利用、文件上传等高风险,涉及代码执行、代码注入等中风险。

2. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2025122507,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.4 及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

3. 网络流量威胁趋势

近日,最新研究揭示,一种名为“ClickFix”的社交工程攻击策略已演变为大规模勒索软件入侵的起点。攻击者利用合法但已被入侵的网站,植入恶意脚本,向访客展示伪造的“人工验证”页面。诱使用户点击后,脚本会部署合法的远程管理工具NetSupport Manager作为后门,进而下载信息窃取程序StealC V2。攻击者利用窃取的凭证,通过Fortinet VPN设备侵入受害组织内网,最终部署了臭名昭著的Qilin勒索软件。该团伙在近两年内已造成超千名受害者,采用数据窃取与加密并行的双重勒索模式。

此外,安全研究人员近期发现,一款在GitHub上获得近万星标的开源服务器监控工具“Nezha”正被攻击者滥用作功能完整的远程访问木马。该工具因其合法性,在安全软件检测中显示为零告警,能完全绕过基于特征码的防御。攻击者利用其“开箱即用”、具备跨平台支持(Windows、Linux、MacOS等)且通信流量酷似正常监控数据的特点,可隐秘地获取系统最高权限,实现文件管理、命令执行和实时终端控制。研究还发现关联脚本包含简体中文,且C2服务器位于日本。

本期活跃的安全漏洞信息

1Adobe Experience Manager跨站脚本漏洞(CVE-2025-64840)

2Advantech WebAccess/VPN绝对路径遍历漏洞(CVE-2025-34238)

3Huawei HarmonyOS拒绝服务漏洞(CVE-2025-66331)

4Intel QAT Windows software缓冲区溢出漏洞(CVE-2025-32732)

5Windows Admin Center 本地权限提升漏洞(CVE-2025-64669)

值得关注的安全事件

1快手称遭“黑灰产攻击”,平台风控和危机应对敲响警钟

快手公司23日中午在港交所发布公告称,快手应用的直播功能于22日晚10时左右遭到网络攻击,公司已第一时间启动应急预案,经全力处置与系统修复,快手应用的直播功能已逐步恢复正常服务。该事件引发广泛关注。

12月25日,《环球时报》刊登专题报道《分析攻击手段,给出防范建议,专家解读快手直播如何遭攻击》。安天技术委员会副主任李柏松接受记者采访,分析了此次针对快手直播平台的网络攻击是如何实施的,并就未来如何防范此类攻击给出建议。

2新型窃密软件利用TikTok“自骗”教程传播

安全公司Gen Digital近日披露一种名为AuraStealer的新型恶意软件即服务。该恶意软件自2025年7月开始活跃,其传播依赖于一种被称为“自骗”的社会工程学陷阱:攻击者在TikTok等平台发布伪装成软件免费激活教程的短视频,诱导观看者亲手在管理员权限的PowerShell中执行恶意命令,从而自行下载并运行窃密木马。AuraStealer功能繁杂,宣称能窃取超过110种浏览器和70种应用的数据,并尝试绕过现代浏览器加密防护,但其代码存在缺陷,实际效果未达宣传。该软件采用复杂的混淆和反分析技术对抗检测,目前以每月最高585美元的价格在地下论坛出售订阅。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。