安天网络行为检测能力升级通告(20250615)

时间:2025年06月15日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 安天网络行为检测能力概述

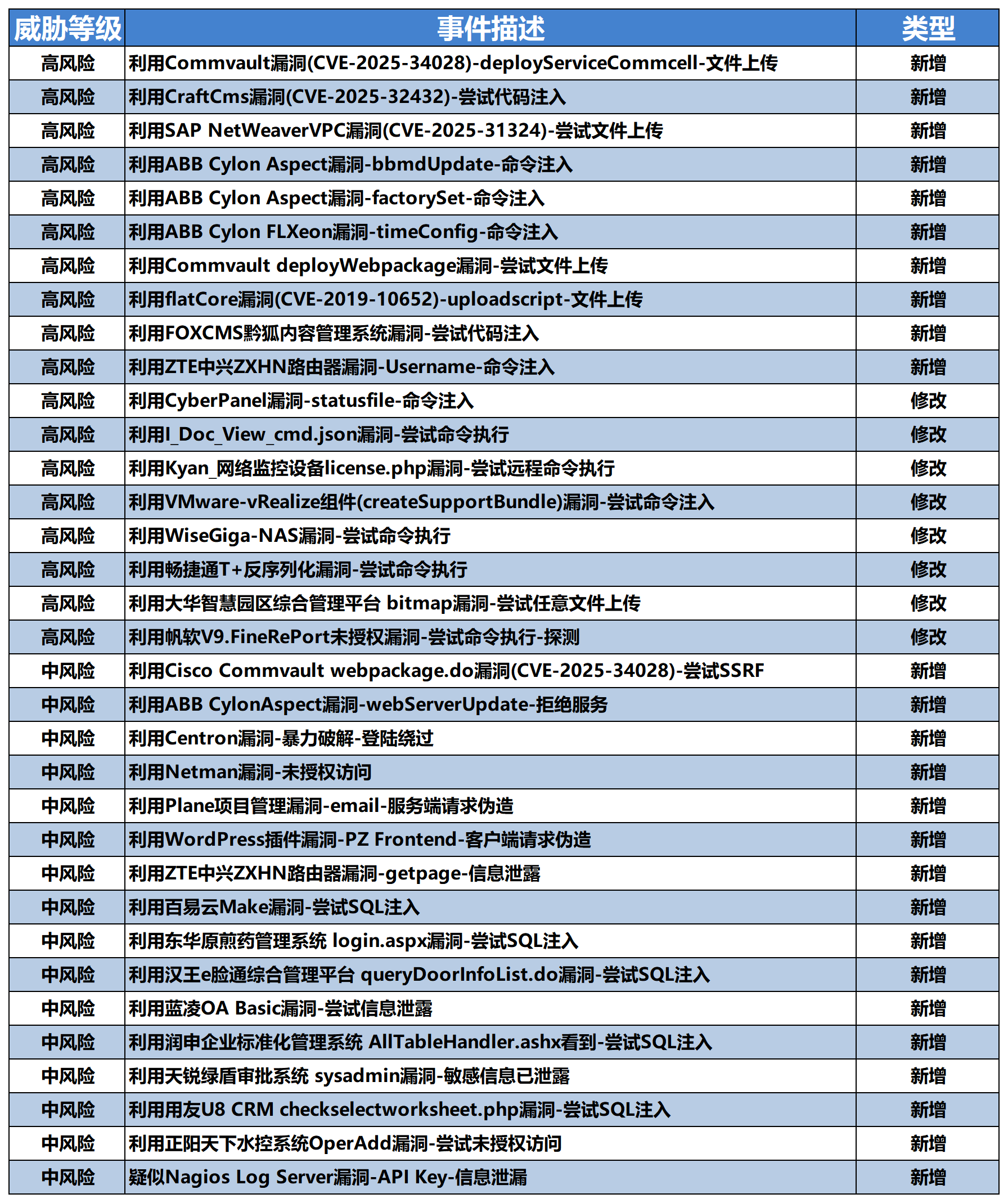

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则47条,本期升级改进检测规则93条,网络攻击行为特征涉及漏洞利用、文件上传等高风险,涉及代码执行、代码注入等中风险。

2. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2025061207,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.4 及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

3. 网络流量威胁趋势

近日,知名网络犯罪组织FIN6(又名Skeleton Spider)近期被曝光利用社交工程手段和云服务基础设施,通过伪造求职者身份实施定向钓鱼攻击。攻击者伪装成候选人通过LinkedIn、Indeed等平台与招聘方建立联系,再发送包含假简历网站的钓鱼信息。受害者需手动输入伪装为个人简历主页的域名,页面托管在AWS云服务上,并部署了复杂的访问过滤机制,只有满足特定条件的访问者才能看到恶意ZIP文件。该文件内嵌有LNK快捷方式,实际执行JavaScript脚本以下载并运行名为“More_eggs”的后门程序。More_eggs为一种由Golden Chickens组织提供的恶意软件服务,具备凭证窃取、远程命令执行等功能,常用于后续勒索软件攻击。此次攻击行动充分体现FIN6在规避检测、利用合法服务进行伪装方面的成熟技巧,警示安全团队加强对云资源、招聘流程及社交平台的安全防护。

此外,安全研究公司Akamai近日披露,至少两个Mirai僵尸网络正在利用Wazuh服务器中一个高危漏洞(CVE-2025-24016)发起攻击,这是该漏洞首次在野外被利用。Wazuh是一款开源的威胁检测与响应平台,亦为SIEM解决方案。该漏洞CVSS评分高达9.9,允许通过未过滤的JSON输入执行远程Python代码,攻击者可轻松入侵未打补丁的Wazuh服务器。Mirai本为感染物联网设备(如路由器、摄像头等)而生,但此次转向传统x86 Linux服务器,显示其攻击面持续扩展。此次入侵行动中,两种Mirai变种“Lzrd”和“Resentual”相继浮现,攻击脚本支持多种架构,体现出模块化和快速武器化的趋势。安全专家提醒,Wazuh服务器本不应暴露于公网,应立即修补漏洞并限制API访问,以避免成为僵尸网络控制节点。

本期活跃的安全漏洞信息

1Adobe Commerce 跨站脚本漏洞(CVE-2025-47110)

2Microsoft Word 任意代码执行漏洞(CVE-2025-32717)

3NVIDIA GPU Display Driver for Linux特权提升漏洞(CVE-2025-23244)

4SAP NetWeaver 未授权访问漏洞(CVE-2025-42989)

5WordPress plugin Sweet Dessert 代码问题漏洞(CVE-2025-49073)

值得关注的安全事件

1微软协助CBI捣毁日本技术支持诈骗案背后的印度呼叫中心

印度中央调查局(CBI)于2025年5月28日展开“Chakra V行动”,联合日本国家警察厅与微软,成功捣毁两个位于德里、哈里亚纳邦和北方邦的非法呼叫中心,逮捕6名涉案人员。这些犯罪团伙冒充微软等跨国公司技术支持,利用社交工程手段欺骗日本民众,谎称其设备遭黑客入侵,从而诱导其转账至“骡子账户”。CBI在19处地点搜查并查获大量电子设备和证据。微软表示,自2024年5月以来,已协助下线约66000个恶意域名和URL,并指出犯罪团伙还使用生成式AI自动创建弹窗、翻译语言、寻找受害者,展现出极强的欺诈规模化能力。此次跨国合作也揭示出整个诈骗生态链条,从搜索引擎优化、引流、支付到技术与人力支持的黑色产业。此案凸显全球打击网络犯罪需多国联合响应,持续推进情报共享与行动协同。

2攻击者利用钓鱼邮件诱导用户安装恶意浏览器扩展并窃取身份验证令牌

2025年初以来,一场代号为“幽灵谜团行动”的网络攻击在拉丁美洲展开,主要针对巴西用户。俄罗斯网络安全公司Positive Technologies披露,攻击者利用钓鱼邮件诱导用户安装恶意浏览器扩展,已导致包括巴西、哥伦比亚、墨西哥等国在内的722名用户遭感染,涉及70家企业。攻击手法通过伪装发票的邮件传播压缩附件或链接,执行批处理脚本启动PowerShell,最终植入带有远程访问控制功能的恶意扩展,主要锁定Chromium内核浏览器如Chrome、Edge和Brave。一旦安装成功,扩展将监听用户是否访问特定银行网页,并窃取其身份验证令牌,甚至可伪造银行登录界面。攻击者还通过被感染公司邮箱中转,提升攻击可信度。虽然部分恶意扩展已从商店下架,但攻击仍在持续,专家警告用户需提高警觉,特别是在金融类网页操作时。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。