揪出AI时代隐蔽在网络流量中的“暗流”

时间:2024年05月14日

AI时代下的隐蔽信道问题日渐突出

在“2023第四届中国互联网基础资源大会” 上,中国工程院院士邬贺铨针对隐蔽化攻击提醒道:“生成式大模型引发AI的新浪潮,AI会被攻击者利用获取对互联网基础资源的控制权,AI时代DNS隐蔽信道问题将更突出,它可以伪装,可以隐蔽,从管理的角度增加了很多问题。”[1]

从攻防对抗视角来看,AI技术的应用可以帮助防守方加强网络安全防护,提高威胁检测和响应的能力;但同时,攻击方也在利用AI技术实现更加智能化和隐蔽化的攻击。在流量侧,隐蔽化的攻击往往隐匿在正常的通信流量中,伴随着AI技术的应用,由于其自适应性和学习能力的特性,在不断的学习和优化的过程中可以发现和利用新的隐蔽信道,从而导致传统的基于特征的检测模式难以应对该类威胁,同时也对安全产品能力的覆盖范围提出了更高的要求。对于网络威胁,一般检测方式发现的显性威胁,可能只是冰山一角;而那些隐蔽在冰山下未被发现的“暗流”, 往往才是最为致命的威胁。

什么是隐蔽信道?

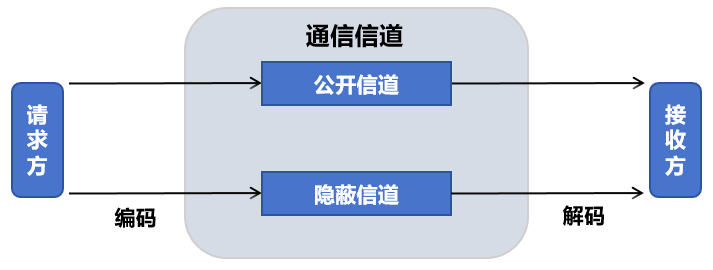

信道可以分为公开信道和隐蔽信道。公开信道上传输的是合法信息流,而隐蔽信道是通过在合法信息流中嵌入隐蔽信息,在公开信道的掩护下建立的传输非法或秘密信息的信道,是直接对通信本身的隐藏。

隐蔽信道概念于1973被首次提出:一个高安全等级的进程向低安全等级的进程泄露信息,而正常情况下这个低安全等级的进程是无法访问高安全等级进程的,这个泄露信息的通道就是隐蔽信道。

图1 通信信道模型

虽然上述对隐蔽信道的定义主要是局限在操作系统中,但随着网络技术的发展,网络隐蔽信道也逐渐显现。网络隐蔽信道主要是通过对网络协议的分析,利用网络协议中定义不明确的部分或协议中存在的缺陷,通过一定的算法,将隐蔽信息嵌入到网络数据流中。建立隐蔽信道后,并没有增加网络连接的个数,通常也不会对网络流量产生影响,所以隐蔽信道一般难以引发注意。由于近年网络流量的不断激增及攻击者对AI技术的广泛滥用,致使网络隐蔽信道问题频发而传统防护方案却又难以发现,因此导致相关安全事件与日俱增。

隐蔽信道可造成数据泄露、绕过安全控制等严重危害

隐蔽信道的泛在性、隐蔽性使其成为攻击者手中较理想的秘密通道,攻击者可以利用其特性,在网络环境中传输信息,而不被常规安全机制所检测到,其造成的危害主要包括:

(1) 数据泄露:

攻击者会利用如DNS查询请求的方式,将敏感信息从受害系统传输到外部控制节点,导致数据泄露。由于大部分的安全防护策略都更加关注来自外部环境的攻击,同时其与正常的DNS通信流量没有本质上的区别,因此该类行为往往不容易被现有的网络设备检测到。

(2) 绕过安全控制:

隐蔽信道可以绕过传统的安全控制,如防火墙、入侵检测系统等,使攻击者能够远程操控系统或者绕过身份验证机制。在绕过安全控制之后,攻击者可以利用隐蔽信道在系统中传输恶意指令或者代码,从而发动隐蔽的攻击。

隐蔽信道为何难以发现?

隐蔽信道难以被检测的主要原因体现在其同时存在隐蔽性和多样性。

(1) 隐蔽性:

针对隐蔽信道的检测,其难点也正体现在“隐蔽”两字之中,隐藏在正常流量之中,同时利用各种协议、工具、加密算法等方式来进行伪装,使其在网络通信中不易被察觉,传统的安全设备基于规则的匹配,容易将正常的网络行为误判为隐蔽信道,导致误报率较高。

(2) 多样性:

隐蔽信道可以利用的协议较多,可以利用多种协议来作为通道进行利用,因此对安全设备的检测能力提出了较高的要求,需要安全设备支持更多的协议种类,能够识别出不同类型的隐蔽信道。

安天方案如何有效应对隐蔽信道难题?

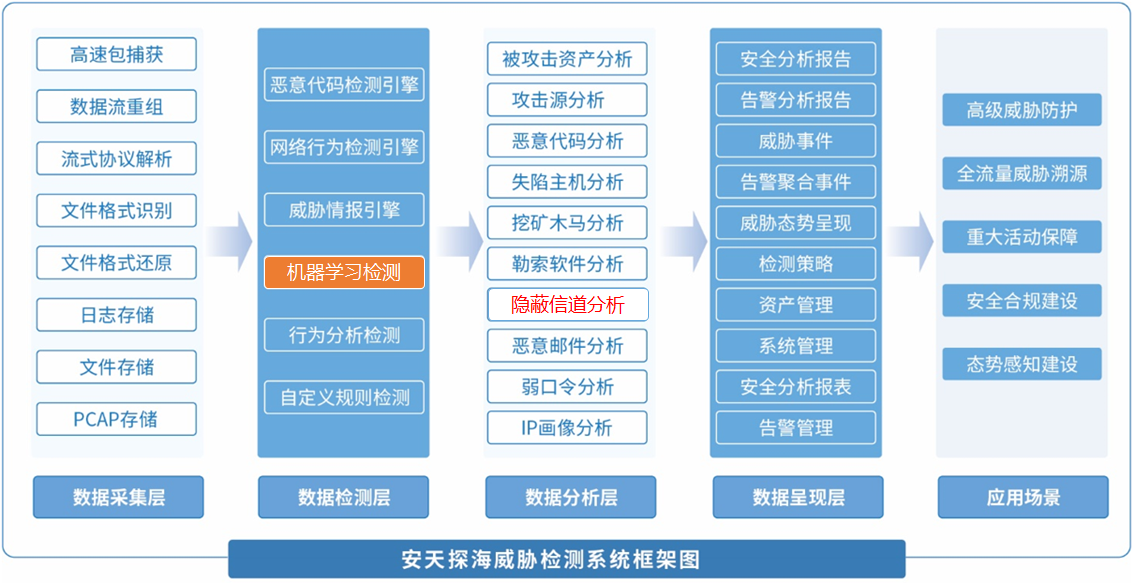

安天探海威胁检测系统(以下简称为“安天探海”)是安天自主研发的面向全行业的能力型网络威胁检测与响应设备,集成了安天多年在反病毒检测、威胁情报、网络行为检测方面的经验,并结合行为分析、机器学习、关联分析等技术,帮助用户精准的检测、分析、响应处置网络内的各种威胁、预警网络安全事件继续发生,及时做出响应处置。

图2 安天探海威胁检测系统框架图

安天探海针对隐蔽信道,做到了多协议覆盖、多维度检测特点:

(1) 多协议覆盖:

目前隐蔽信道最常利用的协议是DNS,攻击者可以通过伪装DNS查询和响应的内容来传输隐藏的信息。例如,攻击者可以通过修改域名查询来传输二进制数据,然后通过DNS响应来接收数据。这种隐藏信道攻击方式相对隐蔽,因为DNS查询和响应是常见的网络流量,很难被检测和阻止。

其次还有HTTP、ICMP等协议可能被隐蔽信道利用,安天探海在覆盖常见协议的基础上,支持对于IP分片及其它协议的隐蔽信道检测。通过多协议覆盖,加强对隐蔽信道的检测,应对常见的隐蔽信道威胁。

(2) 多维度检测

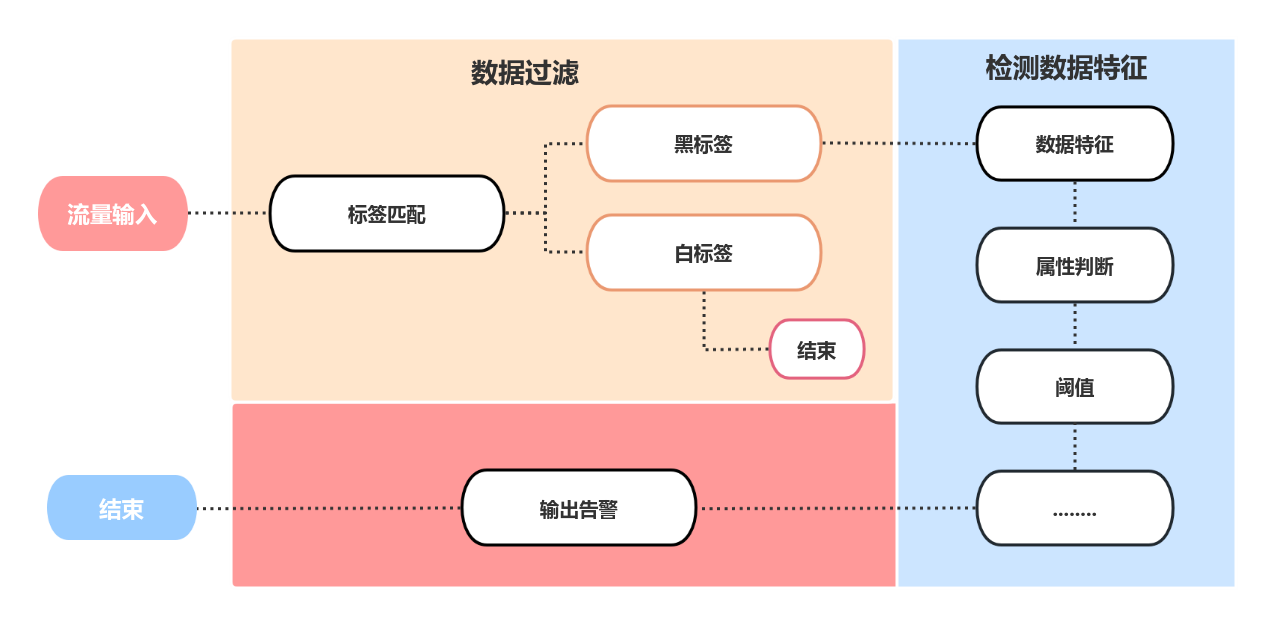

目前针对隐蔽信道的传统检测手段,主要有几种,如针对字母频率检测,但是仅使用字符频率的差别来检测容易被绕过或者引起太多的误报;或者基于IP访问较长子域名次数的统计方法,该检测方法会标记异常IP,在很多场景下会把NAT出口或DNS标记出来,发现的异常域名主要是CDN域名,误报率较高,且需要人工进行加白处置。

考虑到仅依赖单规则进行检测会出现误报的情况,安天探海在基于多静态规则的基础上,增加了机器学习进行二次训练和预测,用以排除误报及提炼真实威胁告警,以下为隐蔽信道检测流程:

图3 隐蔽信道检测流程

基于机器学习的二次检测,可以提供开关进行配置,并且支持通过配置导入新模型。在一些特定场景中,如果传统特征匹配误报率较高,可以开启机器学习来降低误报率;或者在攻防对抗场景下,发现真实的隐蔽信道,可以对模型进行训练并提高模型的成熟度,应用于其它场景下的隐蔽信道发现。

运用这两个特性,可以实现对隐蔽信道的有效检测,解决当前高误报、漏报的问题,减少隐蔽信道带来的安全风险,构建安全稳定的网络环境。

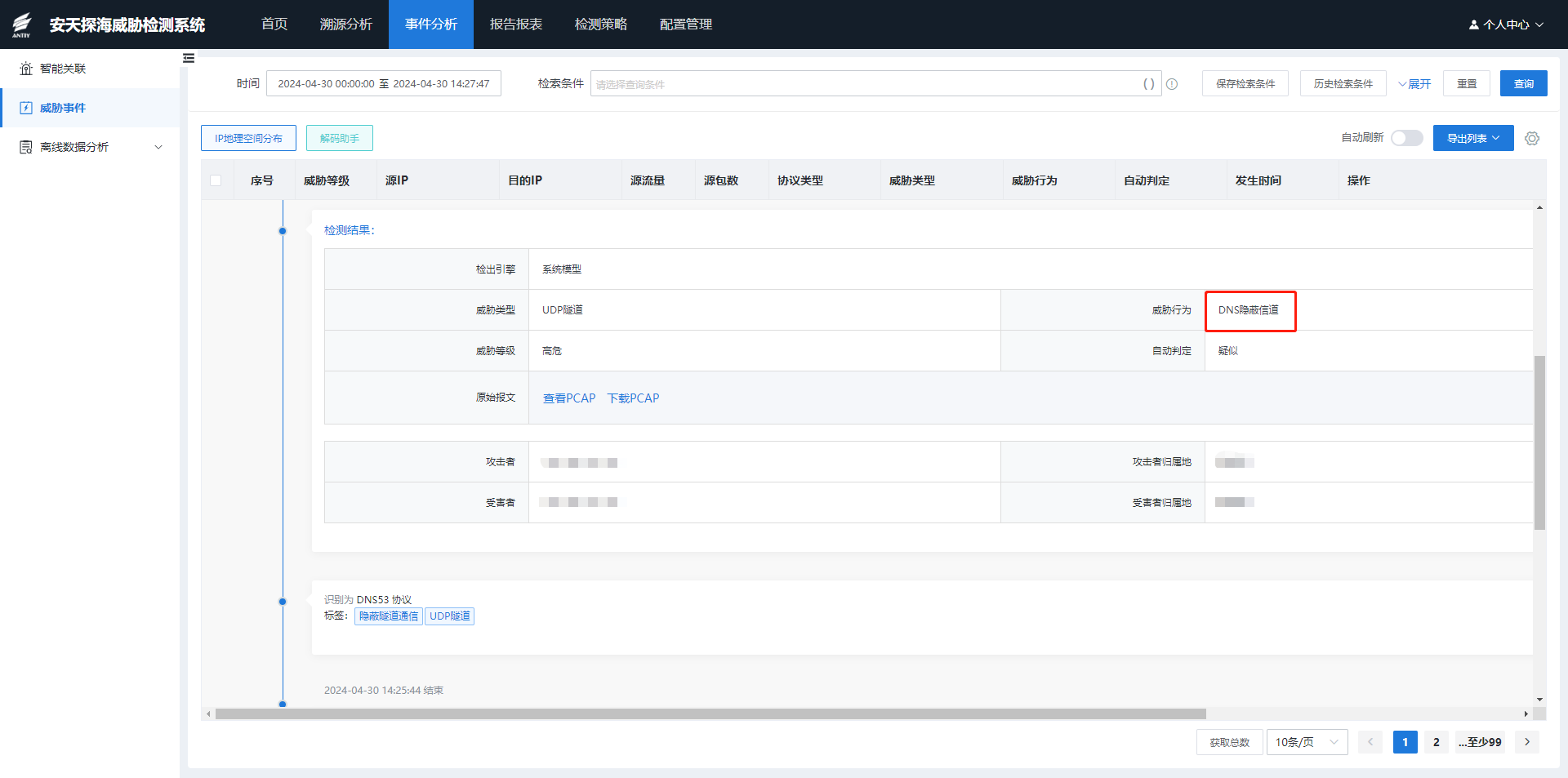

图4 安天探海威胁检测系统隐蔽信道告警

安天探海威胁检测系统,以发现真实威胁为理念,结合对攻击视角的理解,助力客户完成网络安全建设,发现异常数据传输等恶意行为,来预防常见网络协议的安全隐患,保障网络协议通信的安全。

参考资料:

[1] 中国新闻网《专家热议互联网基础资源创新 哪些要警惕?哪些要攻关?》[R/OL].(2023-12-14)